1. Adware & Spyware

Prima di iniziare a descrivere dettagliatamente l'adware e lo spyware ci preme sottolineare, come già accennato, che anche l'adware è uno spyware.

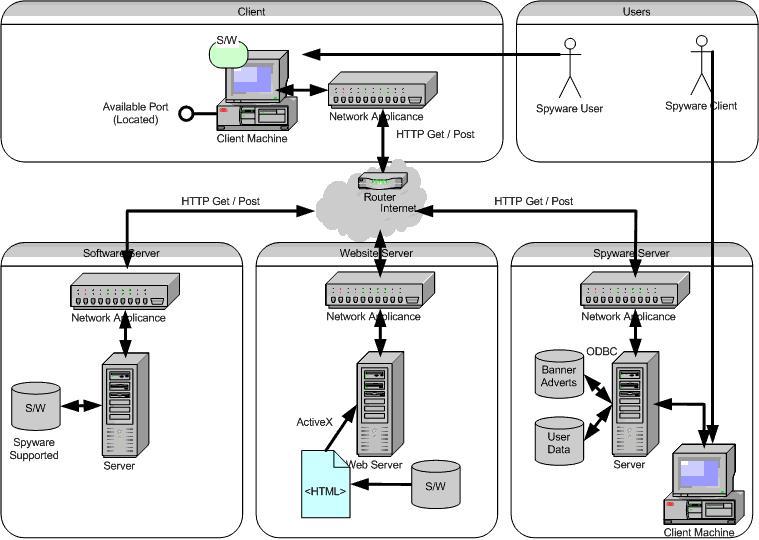

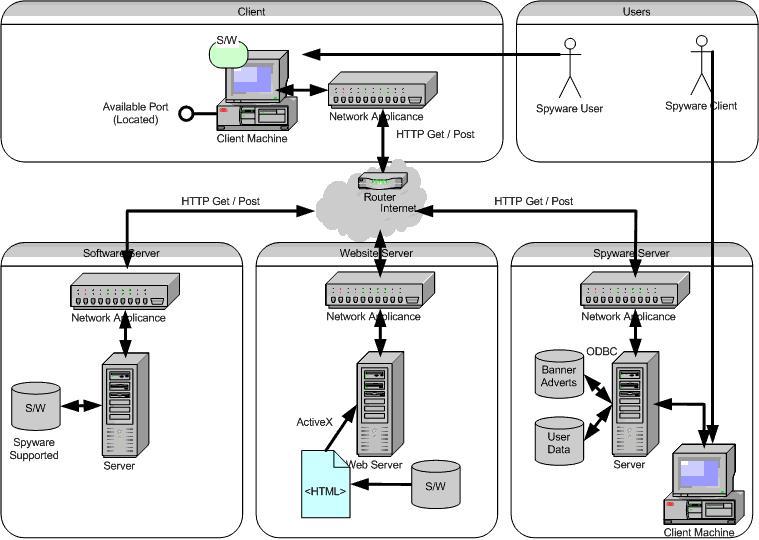

L'infrastruttura di rete (Fig. 1) che è usata per l'implementazione dello spyware è abbastanza complessa, ciò è dovuto alla natura commerciale dello spyware, per cui pochi dettagli della sua implementazione sono resi noti, come è riportato in un seminario sulla sicurezza dei computer tenuto nell'università di Birmingham.

Lo spyware viene classificato in sei categorie (come riportato sulla rivista informatica Communications of the ACM):

Il punto cruciale che distingue i programmi adware da alcuni altri spyware è che i primi si limitano a visualizzare banner pubblicitari che ricevono da un server web, e pertanto c'è un passaggio di dati dal server al programma;

i secondi invece, molto più dannosi, possono leggere i dati dal nostro disco fisso e quello che digitiamo sulla nostra tastiera, in questo modo è possibile che vengano spiati i nostri dati quali dati personali, numeri di carte di credito, numeri telefonici..., pertanto c'è anche un passaggio di dati dal programma al server.

Quindi i programmi Adware si limitano esclusivamente a ricevere informazioni da Internet in modo da visualizzare banner pubblicitari, alcuni altri programmi Spyware (Keylogger, Troyan) invece inviano anche dati relativi alla nostra identità, alle nostre abitudini, alle informazioni memorizzate sul personal computer.

Sottolineamo, per evitare fraintendimenti, che l'esposizione dei banner, di per sè stessa, non costituisce alcun problema nè viola in alcun modo la privacy dell'utente,

infatti i programmi Adware, in quanto tali, si limitano solo a ricevere dati da un server web cioè le informazioni riguardanti i banner pubblicitari che il programma deve esporre.

Comunque la formula Adware comporta dei problemi di non facile risoluzione, poichè le aziende pubblicitarie devono garantirsi l'efficacia dei banner, che, non dovranno essere "fissi", ma cambiare col tempo.

Infatti se si usa lo stesso programma per anni, si è sottoposti allo stesso identico tipo di pubblicità, a cui si diventa praticamente insensibili.

Inoltre potrebbe succedere che verrebbero offerti "incredibili sconti" e "saldi eccezionali" risalenti, magari, ad anni precedenti.

Per risolvere il problema si fa in modo che il programma Adware si colleghi periodicamente ai computer della ditta, per "apprendere" i nuovi messaggi pubblicitari. Il guadagno per le industrie è evidente: a giugno si possono pubblicizzare villaggi esotici, a dicembre settimane bianche e così via.

Tali programmi Adware vengono distribuiti in modo totalmente gratuito per gli utenti,

lo indica lo stesso termine Adware, contrazione di ADvertising supported softWARE, ovvero software finanziato dalla pubblicità spesso gestita da società che possono fare uso dei cookie.

Come affermato nel sito di PC-Open le cinque più conosciute società che distribuiscono pubblicità utilizzando questo sistema, sono:

L'utente mentre usa un programma Adware, quindi, deve sorbirsi una dose di pubblicità, di cui se ne farebbe certo a meno, ma in fondo può essere una valida e onesta alternativa al pagamento del programma.

È comunque possibile rimuovere la pubblicità, per chi la trova troppo fastidiosa, acquistando il programma.

Gli Spyware più dannosi (trojan e keylogger) sono software di piccole dimensioni che sfruttano la connessione ad Internet di un utente senza che quest'ultimo si renda conto che il programma è in funzione.

Quindi sono tipi di software che raccolgono informazioni riguardanti l'attività online di un utente (siti visitati, acquisti eseguiti in rete ...) senza il suo consenso, trasmettendole tramite Internet ad organizzazioni che le utilizzeranno per trarne profitto, tipicamente attraverso l'invio di pubblicità mirata.

In particolare questi spyware memorizzano tutto ciò che avviene all'interno del computer nel quale si sono inseriti, dalla registrazione di una conversazione in chat, da una ricerca effettuata in Rete, fino ai dati presenti sul disco rigido, ci stiamo riferendo, in particolare, al registro di configurazione di windows, ovvero l'applicazione nella quale sono archiviate praticamente la totalità delle informazioni relative ai programmi istallati, ai settaggi di windows, alle password di connessione ad internet...

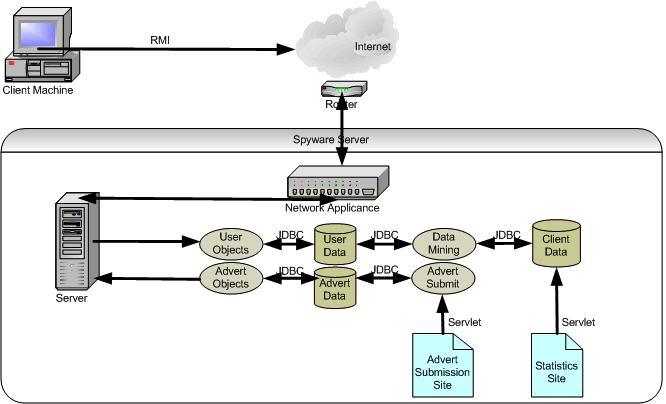

Poi gli spyware si collegano ad un determinato server remoto presso il quale scaricare tutti i dati reperiti secondo le indicazioni inizialmente impostate dal programmatore.

Quindi l'accesso al registro di configurazione e la spedizione di parti di esso via internet, rappresenta il superamento non autorizzato a qualsiasi legge sulla privacy.

Il "file spia" pi comunemente diffuso dalle grandi software-house si chiama ADVERT.DLL che tecnicamente è una libreria dinamicamente collegata (dynamic link library), cioè un pezzo di software che contiene funzioni utili per altri programmi, ed è sicuramente il più potente fra tutti i file della sua categoria su piattaforma windows.

Il file advert.dll talvolta si introduce nel sistema anche con il nome di amcis.dll e amcis2.dll.

Questo file si piazza sull'hard disk quando installiamo alcuni dei più popolari software gratuitamente scaricabili dalla Rete e, quando ci colleghiamo alla rete, il file spia si avvia in automatico in background e si mette in comunicazione con il server dell'azienda proprietaria e inizia ad inviarle una serie di dati tra i quali:

Ad ogni modo si evidenzia che oltre ad advert.dll, amcis.dll e amcis2.dll, come riportato sul quotidiano di internet Punto Informatico, bisogna controllare se sul nostro sistema operativo sono presenti:

Tra i software che contengono advert.dll, e che quindi è meglio NON installare, ci sono: CUTEFTP, GETRIGHT, GOZILLA, DIALLER2000, FLASHGET, REALPLAYER, NETZIP e DOWNLOAD ACCELERATOR.

Dobbiamo tenere presente però che ci sono software che cessano di funzionare in caso di cancellazione della dll incriminata.

Comunque per alcuni di questi software c'è una semplice soluzione.

Aprire un editor di testo come notepad.exe e creare un file di testo con dentro scritto qualsiasi cosa ad esempio:

"Sono una falsa advert.dll"

salvarlo sotto c:\windows\system

rendere il file di sola lettura in modo che la nuova installazione di programmi ne prevenga la sovrascrizione.

Ma sicuramente la soluzione migliore per eliminare questi sgraditi ospiti è utilizzare il programma Ad-Aware che è il leader in questo campo.

L'ingresso degli spyware nel proprio PC avviene, generalmente, con la più classica delle azioni che caratterizzano la Rete ossia il download di programmi freeware o shareware.

Gli spyware portano con sè anche delle conseguenze sul funzionamento del computer su cui sono installati.

Questi spyware possono essere o in un file eseguibile separato dal programma che lo contiene o essere immersi in una libreria dinamicamente collegata (DLL) che l'applicazione ospite invoca.

Infatti quando si vuole installare i programmi scaricabili dalla Rete appare una finestra con la quale si invita l'utente a leggere i termini contrattuali contenuti nell'end-user license agreement (EULA) per la corretta utilizzazione del software, lasciando all'utente la possibilità di accettare o meno l'installazione del programma.

La mancata accettazione non consentirà ovviamente l'installazione del software.

Spesso però, nei termini contrattuali della licenza d'uso, viene omesso l'avvertimento dell'installazione, assieme al software, di uno spyware.

In ogni caso, pur in presenza di apposita espressa clausola che avverta l'utente dell'installazione, assieme al software anche di uno spyware, la mancanza di informazioni circa quali siano in dettaglio le sue funzioni, induce a ritenere come l'uso di tali tecnologie rappresenti un pericolo concreto alla riservatezza della persona.

Addirittura in alcuni casi la stessa applicazione che promette di liberare dagli spyware ne contiene uno essa stessa.

Dunque il software non è gratuito, ma viene pagato attraverso un'invasione della privacy dell'utente, spesso inconsapevole.

Un altro modo in cui lo spyware può ottenere il controllo del sistema è attraverso le utility di servizio.

Tali utility offrono prestazioni come memorizzazione e recupero di password, account, indirizzi e numeri di telefono. Però oltre a questo, queste utility possono anche installare software spyware che può operare con completa libertà nel nostro sistema.

Comunque la presenza degli spyware nelle utility di servizio è sempre riportata in EULA, anche se spesso in modo non chiaro.

Quindi l'utente accettando tale licenza consente libertà a tali applicazioni di compiere azioni senza la sua conoscenza.

L'installazione può avvenire in maniera ancora più subdola, semplicemente visitando delle pagine web disegnate per sfruttare eventuali vulnerabilità del browser, che consentono l'esecuzione automatica di applicazioni non sicure.

ActiveX, tecnologia di Microsoft, si occuperà di installare lo spyware sulla macchina dell'utente.

Tale tecnologia è un meccanismo che permette a più applicazioni di essere eseguite insieme ad altre e quando lo spyware è installato, opererà ogni volta che il browser viene aperto.

Gli spyware possono anche far parte del payload di un worm, ma questo metodo di diffusione è assai meno comune dei precedenti.

Molti spyware vengono eseguiti solo quando si utilizza l'applicazione di cui fanno parte e con cui sono stati installati e la loro esecuzione cessa nel momento in cui si chiude detto programma.

Altri hanno invece un comportamento più invasivo, come ad esempio molti trojan che modificano infatti il sistema operativo del computer ospite, in modo da essere eseguiti automaticamente ad ogni avvio.

Come esempio riportiamo una forma di diffusione di spyware che si è verificata un paio di anni fa e che ha colpito molti utenti senza che alcuni di loro l'abbiano mai saputo.

Alcuni utenti, presero parte alla distribuzione tramite e-mail del programma SurferBar.

L'e-mail in formato HTML conteneva un link nascosto ad un sito che depositava un eseguibile nel disco C, e poi sfruttava una vulnerabilità di Internet Explorer per eseguire automaticamente uno Script Visual Basic.

Una volta che questa sgradevole applicazione si era installata, piazzava più file sul sistema e cambiava le chiavi di registro, la pagina iniziale e i riferimenti di Internet Explorer ogni 10 secondi.

L'applicazione inoltre, aggiungeva molti riferimenti a siti pornografici e d'azzardo e, siccome rimuoverla non era cosa facile per il medio utente, l'unica cosa da fare risultava rinunciare al servizio, poichè il browser diventava inutilizzabile.

Questa evoluzione creativa è il futuro dello spyware e sta tutt'ora continuando.

Infatti guidata da motivi di profitto non avrà mai fine, continuerà a crescere e a trovare modi creativi per raccogliere dati personali.

Per questo è importante sviluppare strategie per combattere effettivamente tali minacce e quelle che si svilupperanno nel prossimo futuro.

Tali conseguenze possono o non incorrere, ciò dipende da quali tipi di spyware hanno colpito il nostro computer, tuttavia ci sono sintomi comuni a tutti i tipi di spyware.

I danni vanno dall'utilizzo della connessione ad Internet, riducendone la velocità all'occupazione di cicli di CPU e di spazio nella memoria RAM, fino all'instabilità o al blocco del sistema.

Un altro sintomo comune di una grave infezione da spyware è la difficoltà di connettersi ad Internet, oppure la presenza di tentativi di connessione non richiesti dall'utente.

Come constatato da Microsoft, circa il 50% dei crash dei sistemi operativi windows sono causati dallo spyware, ma sfortunatamente, altri tipi di problemi possono causare questi stessi sintomi.

I sistemi Windows non protetti, se usati con inconsapevole leggerezza, possono accumulare diverse centinaia di spyware.

La presenza di una tale mole di applicazioni indesiderate causa una notevole diminuzione delle prestazioni del sistema e considerevoli problemi di stabilità.

In generale, comunque, bisogna essere sospettosi di spam eccessivi e di pubblicità pop-up sul nostro sistema, perchè tali sintomi sono un campanello d'allarme della presenza di spyware.

Altri effetti da tenere d'occhio sono il passaggio del browser a nuovi siti web che non sono stati specificatamente richiesti, o l'aggiunta di nuovi settaggi del browser non specificati.

Tali conseguenze sono effetti collaterali dell'attività principale degli spyware, ossia quella della raccolta di informazioni.

Tuttavia nessuno spyware ha lo scopo di danneggiare direttamente il sistema su cui è installato, dato che esso deve essere funzionante per consentire la raccolta e l'invio delle informazioni.

Spesso tali malfunzionamenti vengono attribuiti dall'utente a difetti del sistema operativo, a problemi hardware e soprattutto a virus, causando quindi azioni radicali come la formattazione e reinstallazione del sistema operativo o il ricorso all'assistenza tecnica, con notevoli perdite di tempo e di denaro.

Alcuni spyware inducono perfino a credere che l'eventuale firewall installato sul computer stia funzionando male, simulando messaggi di errore di applicazioni legittime allo scopo di indurre l'utente a concedere l'accesso ad Internet al componente spyware, se non addirittura a disabilitare o disinstallare il firewall stesso.