Tipi di Firewall

|

Prima di passare alla trattazione è doveroso dare un'altra definizione importantissima per capire al meglio di cosa si parla, e cioè bisogna fornire il concetto di 'regola'. Una regola è una legge che stabilisce se un determinato pacchetto può attraversare o meno il firewall. In pratica un firewall è un insieme di regole che vengono applicate ai pacchetti.

Una volta in possesso delle nozioni di base del TCP/IP e del concetto di regola è possibile procedere con la descrizione e la comparazione dei firewall. Possiamo distinguere 2 tipi fondamentali di firewall:

Packet Filter Firewall Application Proxy Firewall

Il Packet Filter, alias

filtro dei pacchetti, altro non è che una parte di software che

guarda le intestazioni (header)

dei pacchetti decidendone il destino. Risiede nello strato di rete del

modello OSI.

Da sempre implementati sui "routers" si occupano

di filtrare il contenuto dei pacchetti in transito basandosi sugli indirizzi

IP (strato di rete) e sulle porte (strato di trasporto) sorgente e destinazione,

il che vuol dire che sono del tutto indipendenti dall'applicazione.

Tutto ciò comporta da un lato che i Packet Filter abbiano ottime

prestazioni e dall'altro l'inconveniente relativo al non controllo del

contenuto del pacchetto, ovvero la parte attinente ai dati, che viene

ignorata.

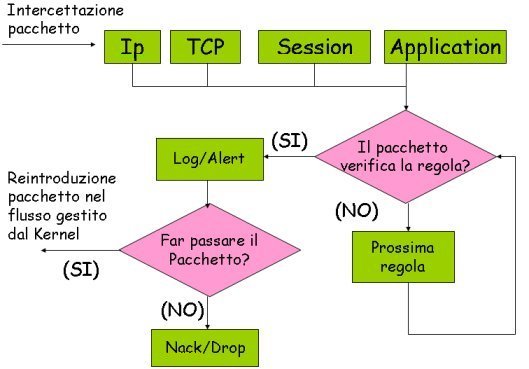

Da questo schema di può vedere tutto il cammino che segue un pacchetto che arriva all'interfaccia di rete del sistema. Arrivato nello strato di rete si verifica se il pacchetto soddisfa la prima regola: 1) se la verifica ha successo si fa un log di sistema e in base a quanto stabilito dalla regola si decide se farlo passare oppure no; 2) se la verifica non ha successo allora si prosegue nella lista delle regole prendendo la successiva e testando se viene verificata; e così via. Ci sono packet filter più evoluti che controllano anche alcune parti del quarto livello (trasporto).

Gli Application Proxy, detti anche "Application Gateway", implementano il concetto di firewalling a livello 7 (applicazione), aumentando di conseguenza il livello di sicurezza. L'esame di tale livello consente di sfruttare la conoscenza

del contesto della comunicazione nell'ambito del processo decisionale

operato dal firewall. D'altro canto la realizzazione di un Application

Proxy implica il sezionamento del modello di comunicazione client-server.

Infatti ogni comunicazione di questo tipo richiede due connessioni:

una dal client al firewall e l'altra dal firewall al server. Tutto questo

provoca una drastica diminuzione delle prestazioni di tale architettura.

Infine l'utente è costretto a configurare il proprio client per

l'utilizzo del Proxy con una notevole mancanza di trasparenza. Vantaggi

Svantaggi

|