Invisible Secrets

Cos'è

Viviamo nell'era dell'informazione e la trasmissione dei dati è vitale e, spesso,

cifrata. Dopo la cifratura, un messaggio non deve, in sostanza, significare

nulla, ma questo fa destare il sospetto che il messaggio in questione contenga

informazioni riservate. Qualcuno, quindi, potrebbe avere

intenzione di entrarne in possesso per manipolarlo. Sarebbe utile

nascondere il messaggio cifrato

in modo da renderlo invisibile agli altri.

Invisible Secrets fa proprio questo:

cifra e nasconde file in altri file che non destano sospetti di cifratura e che

possono facilmente trafficare in Internet.

Cosa offre

Invisible Secrets fornisce tre tipi di file per l'occultamento dei dati,

denominati Carrier: file grafici

(jpg,

png, bmp),

pagine html e file audio (attualmente supporta

solo file .wav). La steganografia non è un metodo infallibile, ma

complica, considerevolmente, il lavoro di un esperto code-breaker che deve,

nell'ordine, identificare il giusto contenitore, estrarre da esso i dati riservati, e,

solo dopo, decifrarli.

Invisible Secrets applica un buon metodo

di depistaggio, consentendo di creare messaggi fittizzi, denominati fake files,

che contengono caratteri generati in maniera casuale.

L'idea di depistaggio consiste nello spedire più carrier con fake file, ed uno con un messaggio

reale. Il

destinatario riconoscerà il carrier giusto dalla sua descrizione. Questo metodo di cifratura può

essere, in tal modo, definito a duplice chiave: una chiave di cifratura/decifratura e

una, soggettiva, di riconoscimento. Invisible

Secrets fornisce, oltre alla cifratura, anche, uno strumento per l'eliminazione

definitiva dei dati, denominato Shredder (tritarifiuti),

e un manager delle password.

Il carrier

Un carrier è un file in cui è

possibile nascondere i dati.

I file jpg e png possono essere

introdotti, vicino a centinaia di altre immagini, in una pagina web dalla quale

il destinatario può prelevarle senza rivelare la propria identità. Non ci sono

restrizioni di lunghezza per i dati in caso di carrier jpg e png.

I carrier bmp e wav sono molto sicuri, ma i dati che possono nascondere dipendono

dalla taglia dei carrier.

Il carrier html è potentissimo,

altamente sicuro e non restringe la lunghezza dei dati riservati. Per contro,

un html molto lungo può destare sospetti!!

Ognuno di essi può essere allegato ad una e-mail che contiene un messaggio

fuorviante.

Convertendo il carrier in un altro formato si rischia di perdere il messaggio

cifrato dal carrier originale. E' necessario testare il software della

conversione prima di ogni altra cosa.

Invisible Secrets offre la possibilità di sviluppare e istallare nuovi carrier.

Per farlo bisogna aprire la finestra di dialogo Option,

scegliere la pagina Carriers, premere il pulsante Add carrier,

riempire le caselle con il nome del nuovo carrier, il nome del file della

libreria (.DLL), le estensioni dei file

carrier separati punto e virgola (ad esempio *.bmp;*.dib) ed in fine una chiave

di attivazione.

Crittografia

Invisible Secrets applica una crittografia forte: gli algoritmi proposti

sono Blowfish, Twofish,

RC4, Cast128,

GOST, Rijndael,

Diamond 2 .

L'utente può cifrare/decifrare rapidamente file e cartelle (sottocartelle

comprese) utilizzando il menu di contesto di Windows

Explorer e selezionando il processo desiderato dal sottomenu Invisible

Secrets.

Distruzione dei dati

Cancellare file e cartelle con Windows Explorer non è sicuro. Verrà cancellato

solo il nome del file cosicché non sia più visible in Windows Explorer. Per

distruggere file e cartelle senza alcun recupero bisogna sovrascrivere il

file/cartella prima della cancellazione. Invisible Secrets fornisce uno Shredder

integrato per questa operazione.

Password Manager

Con Invisible Secrets è possibile memorizzare le password in liste di password

cifrate. La Password List viene utilizzata affinché non si debba ricordare tutte

le password usate, ma solo una chiave di accesso alla lista. Per ciascuna

password è fornita una descrizione e qualche informazione addizionale (e,

ovviamente, la password). La descrizione sarà la sola cosa visibile della

password nella lista. Quando viene selezionata una descrizione dalla

lista, le caselle della finestra principale che richiedono l'input di una

password verranno riempite con la password selezionata.

Gestione delle password

Chiavi di attivazione

Una chiave d'attivazione è una stringa alfanumerica utilizzata per attivare una

libreria di carrier o di algoritmi.

Dal momento che la struttura degli algoritmi e la librerie dei carrier sono pubbliche,

qualcuno potrebbe utilizzare queste librerie per scrivere un programma per

ricavare i dati dai carrier . Così, al fine di rendere sicure queste librerie, è

stato

implementato un sistema di sicurezza basato sulla chiave d'attivazione.

Le chiavi sono generate da una password, conosciute solo da colui che sviluppa

la libreria. La libreria viene attivata con la chiamata ad una funzione che ha

come parametro la password. Se la password è errata la libreria non funzionerà.

Solo Invisible Secret sa come convertire la password in una chiave d'attivazione

e viceversa. Se il creatore vuole rendere pubblica la libreria, rende pubblica

anche la chiave d'attivazione ma non la password. In tal modo colui che attacca

non conoscendo la password, non può usare la libreria.

Le chiavi d'attivazione sono ottenute selezionando Activation Keys dalla

finestra di dialogo opzioni.

Lista delle password

La password list è un file cifrato che contiene password. Viene utilizzata come

aiuto mnemonico, riducendo lo sforzo di memoria alla sola chiave d'accesso che apre la

lista.

Per ciacsuna password è fornita una descrizione e qualche informazione

addizionale (e, certamente, la password). La descrizione è l'unica cosa visible

della password nella lista. Quando viene selezionata una descrizione dalla

lista, le caselle della finestra principale che richiedono l'input di una

password verranno riempite con la password selezionata.

E' possibile aggiungere, editare, gestire e sovrascrivere per l'eliminazione una

lista di password dal tab Password della finestra di dialogo Box.

Invisible Secrets istalla una password list di default. Quando si manda in

escuzione Invisible Secrets per la prima volta, bisognerà inserire una chiave di

accesso per questa lista di default. Con Invisible Secrets è possibile anche

generare password in maniera casuale.

Generatore casuale di password

Il Random Password Generator è un potente generatore casuale di numeri reali.

L'utente deve selezionare il numero massimo di caratteri per la password e il

tipo di caratteri da generare (lettere minuscole, lettere maiuscole, numeri,

caratteri speciali oppure tutti i caratteri dall'ASCII 1 a 255). Per generare la

password, l'utente deve muovere il cursore del mouse nella casella grigia.

Interfaccia utente

Invisible Secrets comunica attraverso un wizard che guida l'utente passo per

passo in ogni processo. Cliccando sul pulsante Next si avanza di un

passo, sul pulsante Back si arretra di un passo. Finish completa

un processo, Exit esce dal programma.

Tutte le finestre che contengono liste di file supportano operazioni di drag-and-drop;

inoltre, Invisible Secrets è anche shell-integrated, cioè quando si fa un

click col tasto destro del mouse su un elemento in Windows Explorer, è

possibile vedere il sottomenu con tutte le caratteristiche disponibili.

Shell integrata

Nel sottomenu la voce Hide permette di nascondere file e cartelle;

bisogna, però, specificare un carrier valido, la password, l'algoritmo e il

nome del file destinazione, cioé il file che nasconde in realtà il documento

cifrato.

Hide in this carrier usa il file selezionato come carrier, la differenza con

la voce sopra citata sta nel fatto che bisogna specificare il file da nascondere

al posto del carrier.

Unhide riporta alla luce i file nascosti nel carrier selezionato; bisogna

specificare la cartella in cui i file nascosti devono essere estratti.

Unhide here riporta alla luce i file nascosti nel carrier selezionato,

estraendoli in una sotto cartella con lo stesso nome del carrier.

Encrypt cifra l'elemento selezionato; bisogna inserire una password e un

algoritmo di cifratura.

Encrypt and send cifra i file selezionati e li allega ad una e-mail.

Decrypt i file selezionati; bisogna inserire una password e un algoritmo di

decifratura.

Shred cancella, senza possibilità di recupero, il file o la cartella

selezionata.

Processo di cifratura e occultamento

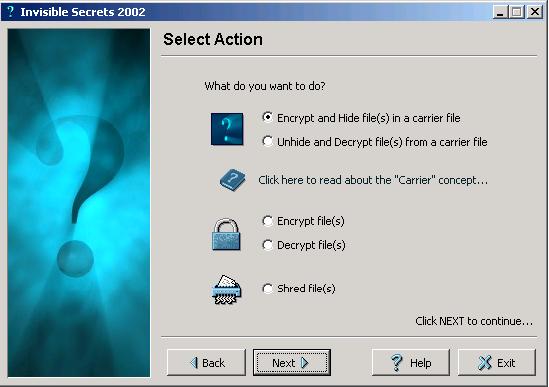

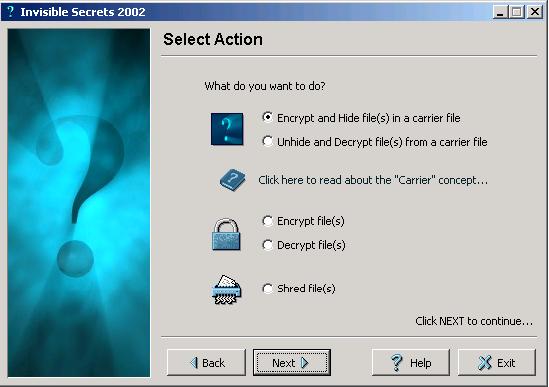

Se la selezione del procedimento avviene tramite wizard bisogna spuntare la voce

Encrypt and hide in a carrier file come mostra la seguente figura.

|

| figura 1 |

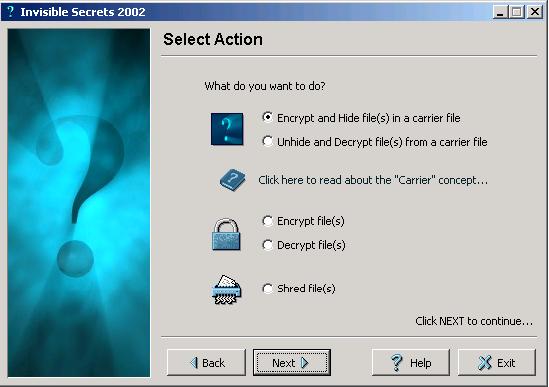

Con Next si accede alla seguente schermata.

Nella figura è mostrato il risultato di un'operazione di Add files che

consente di selezionare un file tramite un navigatore. Fake files offre

la possibilità di aggiungere file fittizzi nel carrier che hanno lo scopo di

depistare i malintenzionati. Questi file vengono eliminati dopo il

processo. Il pulsante New message fa partire un editor di testo e

consente di allegare un messaggio a scelta dell'utente al resto dei file. Remove

rimuove gli elementi selezionati dalla lista. I file possono essere compressi

prima di essere selezionati per l'occultamento; si raccomanda la compressione

poiché è difficile, spesso impossibile, comprimere un file cifrato.

|

| figura 2 |

Dopo aver scelto i file da nascondere, si passa alla selezione del carrier file

attraverso la schermata del wizard mostrata nella figura successiva.

Nella casella Carrier type bisogna specificare il tipo di carrier

utilizzato, tra quelli previsti da Invisible Secrets, che può essere distrutto

subito dopo il processo se si spunta la casellina Wipe carrier after process.

View...image, nel caso di immagine, oppure Play WAV sound nel caso

di file sonoro, consente di visualizzare o ascoltare il file scelto come carrier.

|

| figura 3 |

Premendo il pulsante Next si accede alla seguente schermata.

Bisogna inserire la password di cifratura o accesso al carrier e confermarla

nella casella sottostante. Se la cella View password non è spuntata,

come in figura, allora la password digitata e confermata risulterà in una

sequenza di asterischi. Al contrario verrà visualizzata durante la digitazione.

Il pulsante Passwords permette di selezionare una password direttamente

dalla lista delle password. Si passa, subito dopo, alla scelta dell'algoritmo di

cifratura. E' importante non dimenticare la combinazione password-algoritmo di

cifratura, altrimenti non è possibile decifrare e portare nuovamente alla luce

il file. La celletta Skip encryption/hide only, se spuntata, consente di

saltare la cifratura del file e ridurre il processo al solo occultamento.

|

| figura 4 |

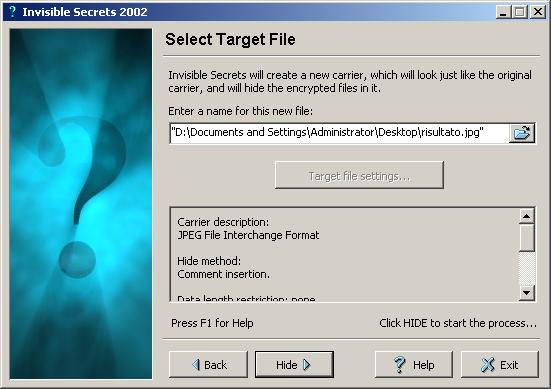

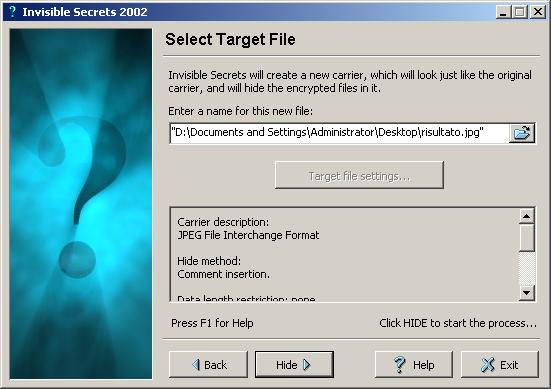

La

schermata alla quale si accede successivamente è mostrata dalla seguente figura. Inserendo

il nome di un file nella casella Enter a name for this new file,

Invisible Secrets crea, se non esiste già, un file nella stessa directory del

carrier scelto in precedenza e nasconde il file cifrato in questo ulteriore

contenitore. Con il pulsante Target file settings è possibile

settare le opzioni di occultamento, che sono disponibili solo se il driver del

carrier lo consente.

|

| figura 5 |

Cliccando sul pulsante Hide si da inizio al

processo.

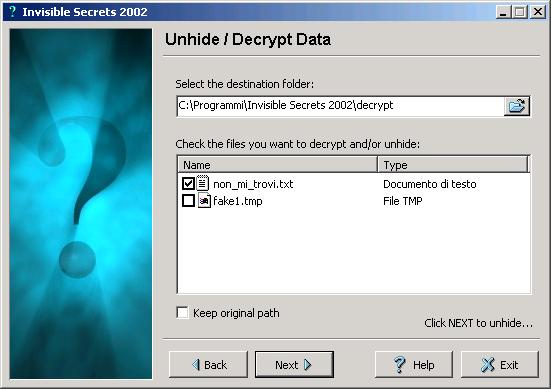

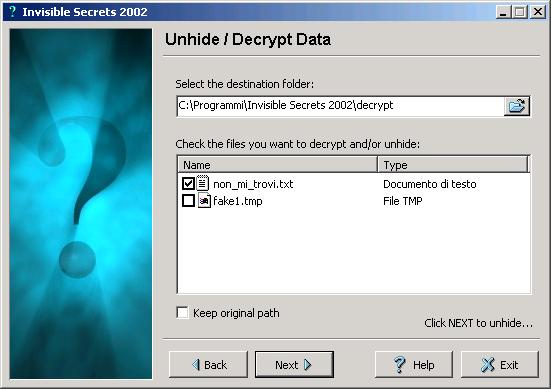

Processo di decrypt/unhide

Il processo di decrifratura/disoccultamento è concettualmente opposto alla

cifratura/occultamento, ma in pratica molto simile. Si deve selezionare prima il

carrier dal quale estrarre i dati cifrati (il file risultato.jpg della figura

precedente), inserire la password per la decifratura; si accede alla seguente

schermata.

|

| figura 6 |

E' possibile decidere, a questo punto, quali dei file contenuti nel carrier

specificato decifrare, spuntando la cella accanto al nome del file nella lista.

A qusto punto avviene la decifratura vera e propria.

Cifratura e decifratura dei file

Il processo di sola cifratura consente di cifrare i dati nel file d'origine

oppure depositarli in un altro file con lo stesso nome ma con estensione .isc.

Con un doppio click su quest'ultimo si accede direttamente al processo di

decifratura, previo inserimento di password e specificazione di algoritmo di decifratura.

Connessioni FTP

FTP ( File Transfer Protocol) è un protocollo per il trasferimento dei file in

Internet.

La connessione FTP spedisce il carrier su Internet.

Dopo il processo di cifratura, verrà chiesto se si vuole spedire il carrier

risultante usando una mail o una connessione FTP, come mostrato in figura.

|

| figura 7 |

Scegliendo il pulsante Send by FTP Connection il wizard avanza di un

passo, permettendo di inserire il nome del server FTP, la porta (21 di default),

un nome utente, password e una directory remota iniziale. Quest'ultima può

essere segnalata, anche, accedendo, tramite il pulsante FTP Connections,

alla finestra con tutte le connessioni memorizzate nella libreria. Si accede

alla lista anche dalla finestra di dialogo di Options.