|

|

GLOSSARIO

* Termini di base per capire meglio la tesina Secure Shell

(SSH) *

in questa

pagina puoi trovare i termini più importanti per conoscere

|

|

|

AAC

|

Advance Audio Coding. Tecnica di compressione e trasmissione dati audio

in Rete, tecnicamente viene chiamata MP4.

|

|

AC-3Dolby

|

Sistema di compressione dati

audio con rapporto 11:1, senza perdita

qualitativa, produce file "e-mod" leggibili attraverso uno

specifico plug-in.

|

|

Account

|

Quando vi iscrivete

a un provider di servizi Internet, vi verrà assegnato un nome di account

che vi permetterà l'accesso alla rete, è costituito da nome utente (user

name o login) e da una password..

|

|

ActiveChannel

|

Chiamato anche Webtop, una

specie di "canale tv" su pc; attraverso di esso

le informazioni sono sempre visibili e aggiornate

autonomamente.

|

|

ActiveX

|

E' un linguaggio di

programmazione ideato dalla Microsoft ed orientato alla creazione di applicazioni per Internet, considerato concorrente

del linguaggio Java; permette di creare dei controlli ActiveX e moduli

applicativi chiamati documenti attivi o docobject. Gli ActiveX permettono

di mettere gli oggetti in componenti, e renderli

quindi disponibili in altre applicazioni (client).

|

|

Agente

|

Sistema client/server che

funziona da intermediario fra il client ed il server, provvedendo allo

scambio di dati o, in coordinamento con altri agenti, a funzioni complesse

(in questo caso si parla di agente intelligente).

Ad esempio, in Windows, un agente intelligente che sovrintende alla fase di avvio, disabilita i driver che abbiano fallito

l'inizializzazione per tre volte.

|

|

Allegati

|

Tutto ciò che viene allegato ad un messaggio di posta elettronica come

ad es. suoni, immagini, animazioni. Vengono

aggiunti al messaggio cliccando sullo specifico bottone "Allega".

|

|

Amps

|

Advanced Mobile Phone System. Sistema di trasmissione voce per cellulari Tacs, opera

su una banda di frequenza di 800Mhz.

|

|

Apache

|

Software in

ambiente Linux sviluppato per la gestione di un WEB server.

|

|

Applet

|

Applicazioni Java solitamente

richiamate da una pagina HTML che vengono eseguite

sul client all'interno del browser, tramite il JVM. Software (spesso

scritto in linguaggio Java) che serve a

implementare funzioni interattive, audio e video, nelle pagine Internet.

Non viene eseguito direttamente dal server, ma

viene prima inviato e registrato sul computer collegato, e quindi eseguito

in locale, ottenendo una maggiore velocità rispetto all'esecuzione in

remoto. Ovviamente il browser deve essere compatibile con il linguaggio di

programmazione e deve avere attivato il permesso di accettare ed eseguire

applet. Sono diversi dai cookie, che sono solamente file

di dati.

|

|

Applicazioni

|

Un'applicazione, detta anche

pacchetto, è costituita da uno o più programmi che vengono

utilizzati per un certo compito: per esempio per il trattamento dei testi,

per la fatturazione o per fogli elettronici. Le applicazioni vengono prodotte in serie (applicazioni standard) oppure

possono essere costruite su misura per utilizzi più specifici.

|

|

Archie

|

Sistema che agevola il

ritrovamento di file situati ovunque su Internet, dopo il ritrovamento si

dovrà utilizzare l'FTP per recuperarlo.Servizio

gestito da un server Unix.

|

|

ARPANET

|

Una rete di computer (la

progenitrice di Internet) nata nel 1969,

finanziata dal Ministero della Difesa statunitense (Department of Defense);

dopo una scissione in Milnet e Arpanet venne smantellata diversi anni fa. Fu il nucleo iniziale di Internet ed ha iniziato ad usare il protocollo

TCP/IP già dal 1983, precedentemente usava Telnet e FTP. E' stata

rimpiazzata da NSFnet.

|

|

ARQ

|

Un vecchio protocollo di

trasmissione dati che permette di riconoscere un errore

in trasmissione dati. Metodo per la correzione

degli errori durante il trasferimento di dati via modem, con la

richiesta di rinvio dei pacchetti di dati corrotti.

|

|

ASCII

|

American Standard Code for

Information Interchange. Viene usato abitualmente

come sinonimo per indicare del puro testo senza alcun tipo di formattazione

(per esempio senza corsivi, grassetti o testo nascosto). Dal

momento che i computer utilizzano in modo naturale i numeri binari e non i

caratteri Roman, il testo deve essere convertito in forma binaria per fare

in modo che il processore sia in grado di capirlo. Il codice ASCII

assegna dei valori binari ai caratteri Roman. I testo

RTF, uno standard di Microsoft, aggiunge al normale ASCII delle

caratteristiche aggiuntive di formattazione.

|

|

ASP

|

-

Active Server Pages. Contengono codici VBS (Visual

Basic Script) che vengono eseguiti sul server

invece che sul client , come ad esempio ilJava-script.

-

Application Server Provider. Società che forniscono server e software

applicativo alle aziende, in uso dietro pagamento periodico o a

consumo. In questo modo le società clienti possono utilizzare

server potenti e applicazioni sofisticate pagando

solo una porzione del loro costo, e solamente nei limiti

dell'effettivo utilizzo, applicazioni (nonché i server necessari) che

altrimenti sarebbero fuori dalla loro portata finanziaria. Il servizio

può essere svolto tramite rete dedicata o tramite Internet.

|

|

ATM

|

-

Asyncronous Transfer

Mode, trasmissione dati

digitale a pacchetto.Protocollo per reti di grandi dimensioni e di grande traffico. Consente anche lo scambio di informazioni sonore, come le chiamate telefoniche in

tempo reale.

-

Adobe Type Manager. Software realizzato dalla Adobe

per il controllo dei caratteri di stampa PostScript, tramite il quale il

carattere viene rappresentato non da un disegno, ma da un insieme di

vettori. Ciò consente di stampare il carattere in qualsiasi dimensione o

stile, nonché di deformarlo od utilizzarlo nei

programmi di grafica vettoriale. Esistono versioni ATM per tutte le

piattaforme (Windows, Macintosh, Unix).

-

Automatic Teller Machine. Apparecchio per la corresponsione di

cartamoneta tramite inserimento di carta di

credito o smart card. Sono le apparecchiature Bancomat installate dalle

banche.

|

|

ASVD

|

Acronimo di

Analog Simultaneous Voice Data, indica la possibilità di utilizzare voci

e dati in formato digitale; permette di trasferire dati mentre si sta

parlando sulla stessa linea telefonica.

|

|

AT&Tmail

|

Un sistema commerciale di

posta elettronica, che offre servizi di gateway per i sistemi di

posta interni ad alcune società commerciali.

|

|

AUP

|

Acceptable Use Policy. Insieme

di regole che determina quali contenuti possano

passare attraverso una rete. Ad esempio, in una accesso Internet aziendale,

possono essere bloccati contenuti di tipi erotico, sessuale, commerciale,

di gioco…

|

|

Backbone

|

Reti ad alta velocità che

collegano gli host più potenti e che veicolano la

maggiore quantità di informazioni. 'Spina

dorsale' della rete, cioè la linea principale

di comunicazione che parte dal server e nella quale vengono inseriti i

deviatori per i diversi personal installati in rete. Si parla di backbone

anche per le reti su grande scala, quando una società di telecomunicazioni

ha installato una serie di cavi per la trasmissione dei dati lungo una

nazione o continente.

|

|

Backdoor

|

Porta di accesso

non autorizzata sui computer connessi alla rete Internet. Una 'porta di servizio' nel sistema di sicurezza di una rete o

di un sistema operativo, che consente ai programmatori (che l'hanno

deliberatamente attivata) di entrare nel sistema in qualsiasi momento ed in

qualsiasi situazione. Serve ai fini della manutenzione o del debug

del sistema, ad esempio quando un errore di programmazione ha bloccato gli

utenti ordinari o addirittura anche l'amministratore del sistema. Il nome è

nato in Unix, ma viene esteso a tutte le

situazioni. Il codice che consente la Back door è di solito ben nascosto

nel programma. Spesso decompilando e modificando il software non si riesce

a toglierla, in quando bisogna, per la modifica e la ricompilazione,

utilizzare il compilatore il quale, riconoscendo che la Back door è stata

tolta, la reinserisce automaticamente alla nuova compilazione.

|

|

Backward, compatibilità

|

Compatibilità dell'hardware o del software con versioni meno recenti

del prodotto o dello standard. Possibilità di utilizzare

un nuovo software anche con hardware vecchio, oppure possibilità di un

hardware nuovo di utilizzare vecchio software.

|

|

Bastion host

|

Un Bastion hosts è un gateway

tra una rete interna e una esterna. Usato come

misura di sicurezza, il Bastion hosts è progettato per difendere da

attacchi portati alla rete interna. A seconda della

complessità e della configurazione della rete un Bastion hosts può essere

usato da solo o come parte di un più ampio sistema con diversi livelli di

protezione.

|

|

Baud rate

|

Indica la quantità di dati

che può essere inviata in un secondo attraverso un canale di comunicazione.

Nell'uso comune, questa unità di misura viene

spesso confusa con i bit al secondo. Al giorno d'oggi

le velocità dei modem vengono normalmente espresse in bit al secondo. Baund indica la misura della

velocità di un modem nello scambio di dati tramite

la linea telefonica. Si riferisce a quante volte il modem può cambiare il

suo segnale fra '0' ed '1' e non a quanti bit sono

trasmessi. Deriva il suo nome dal codice Baudot.

|

|

BBS

|

Bulletting-Board System, sistema a

bacheca per comunicazioni, un sistema che permette agli utenti di leggere i

messaggi e spedirne di nuovi. Servizio (in

genere gratuito) per lo scambio e la diffusione di messaggi, informazioni,

file e programmi. Viene spesso organizzato

da appassionati, su base cittadina, utilizzando un ordinario numero

telefonico urbano. A volte permette lo scambio di posta elettronica con

altri BBS e con utenti Internet, attribuendo una casella Internet senza

alcun costo. Alcuni BBS sono installati in case private ed hanno un orario

prestabilito (es. solo nelle ore notturne).

|

|

Binkley

|

Uno dei primi mailer diffusi

sulla rete.

|

|

BIOS

|

Basic Input/Output System. E' costituito da alcune routine

software che permettono al computer di indirizzare altri dispositivi quali

la testiera, il monitor e i dischi. Parte del firmware

residente nella ROM e che contiene i comandi essenziali per l'avvio del computer.

E' residente permanentemente in chip EEPROM sulla scheda madre e non è

modificabile dall'utente.

|

|

Bit

|

Numero binario,

unità binaria di base per contenere i dati. Può essere composto da 0 oppure da 1. Un kilobit (Kbit) equivale a 210

(1.024 bit), mentre un megabit (Mbit) equivale a 220, che rappresenta più

di un milione di bit. Questo tipo di unità viene

spesso utilizzato nella trasmissione dei dati. Per la memorizzazione

vengono generalmente più utilizzati i megabyte (Mbyte). Un Mbyte è composto

da 1.024 kilobyte (Kbyte), mentre un Kbyte è

composto da 1.024 byte. Un gigabyte (Gbyte) è a sua volta composto da 1.024 Mbyte. Un byte (otto numeri binari) è composto da otto bit.

|

|

BITFPT

|

Un server ftp di posta

mediante il quale è possibile ricevere un file

ricercato attraverso la modalità posta elettronica

|

|

Bluetooth

|

E' una tecnologia in grado di

far "comunicare" dispositivi elettronici come i telefoni, stereo,

notebook, computer, pda, attraverso onde radio a basso raggio emesse

da alcuni trasmettitori presenti all'interno di questi dispositivi. Il

tutto senza bisogno di alcun cavo di collegamento,

ma semplicemente utilizzando le onde radio. Tecnologia utilizzata anche per

il collegamento di computer in rete, oppure di periferiche e dispositivi

(stampanti, telecamere, fax, portatili a desktop...) utilizzando

trasmettitori a onde corte invece di cavi. La

portata del collegamento è però di soli 10 metri. Quindi,

in una rete locale, è necessario stendere i cavi lungo le canaline del

palazzo, fino ad un trasmettitore per ciascuna stanza. Si evita però

l'intrigo di cavi, spesso antiestetici e limitanti gli spostamenti o la

giusta posizione di scrivania, monitor e tastiera.

|

|

Bookmark

|

Segnalibro, comando che si dà

al browser per memorizzare una pagina web.

|

|

Boot

|

-

Il processo di

bootstrap.

-

Una delle directory

principali di Unix, quella che ospita il boot

manager ed altro software di kernel. E' la contrazione della parola "bootstrap"

e si riferisce al procedimento nel quale un computer carica in memoria il proprio sistema operativo. Effettuare

un reboot significa riavviare il computer dopo un crash, sia utilizzando un

warm reboot (quando si premono i tasti Ctrl-Alt-Canc), sia utilizzando un

cold reboot quando si preme il tasto Reset oppure si spegne e riaccende il

computer.[1] Il processo di bootstrap.

-

Boot manager: parte del sistema operativo che gestisce le fasi di avvio

del computer. Il boot manager deve essere presente nel MBR del disco

principale.

-

Bootstrap: il processo di caricamento del sistema operativo di un computer, di un dispositivo o di un sistema.

Spesso abbreviato in boot. Può essere un boot freddo (cold boot) quando la

macchina era spenta e viene accesa, oppure a caldo

(warm boot) se effettuato con un reset a macchina accesa.

|

|

Bps

|

Bits per Second. Un'unità di misura

utilizzata per descrivere la velocità di trasmissioni dei dati. Di

solito viene impiegata per indicare la velocità

dei modem. Bits indica quindi anche la misura della velocità nella

trasmissione dei dati, fra i diversi componenti

all'interno di un computer oppure fra computer in rete locale o tramite

modem, espressa in numero di bit per secondo. I multipli sono Kbps (=1024

bps), Mbps (=1024 Kbps) e Gbps (=1024 Mbps). Ecco, espresse in Mbps, le

velocità massime raggiungibili con diversi bus o interfacce.

|

|

Browser

|

Scorri pagine, un programma

che consente di leggere le informazioni, e di navigare nella rete

come Microsoft Explorer o Netscape Navigator. Software che consente la

visualizzazione della pagine di Internet, siano

esse composte in HTML, DHTML, Java, VBScript, JavaScript ed altri linguaggi

di programmazione. Spesso deve essere affiancato da

plug-in per rendere attive determinate funzionalità come il suono ed

i filmati. I due browser più importanti sono Nescape Navigator e Microsoft

Internet Explorer. Ne esistono altri minori, quali

Mosaic e Opera. Può essere utilizzato anche per la consultazione di

hypertext in locale.

|

|

BSD

|

Versione del sistema

operativo Unix di pubblico dominio. Tale versione di

Unix è stata elaborata nell'Università di Berkeley, sviluppata

da Bill Joy ed altri negli anni '80.

|

|

Bug

|

Un errore

di programmazione che porta a risultati inattesi, o più spesso al blocco,

in un programma o nell'intero sistema del computer. In italiano viene erroneamente tradotto con 'baco', anche se il

realtà significa 'scarafaggio'. Viene da un episodio singolare: nel 1945,

durante le prove di un computer sperimentale chiamato Mark I, all'università di Harvard, uno scarafaggio provocò un

cortocircuito fra due fili. Da quel momento, quando il computer si bloccava

per qualsiasi motivo, i ricercatori scherzavano dicendo che c'era un 'bug'. Così è entrato nell'uso comune.

|

|

Bus

|

Costituisce una sorta di "autostrada per i

dati", che li trasporta dal processore verso qualsiasi componente che li richieda. Esistono molti differenti

tipi di bus, tra cui ISA, EISA, MCA e Local bus (PCI e VL-bus). Connessione

che consente ai dati di transitare fra diversi componenti

(chip, schede, periferiche...). Si parla di *'internal bus'* per il collegamento

fra i componenti interni del computer con la CPU e

la memoria. Si parla di *'expansion bus'* per il collegamento fra le schede

di espansione (es: una scheda modem) con la CPU e

la memoria.

Può essere di diverse tipologie (PCI, ISA, MCA...) ed i componenti

collegati devono essere compatibili.

Ogni bus è composto da due parti: 'address bus'

che contiene informazioni sulla destinazione dei dati, e 'data bus' che

contiene i dati in transito.

Ciascun bus ha un'ampiezza (width), in termini di bit, per la trasmissione

dei dati attraverso il computer, che rappresenta il numero di bit che

possono essere inviati contemporaneamente da un componente

all'altro. Ad esempio, un bus a 16 bit fa transitare 16 bit, mentre un bus

a 32 bit ne fa transitare 32. Logicamente,

maggiore è l'ampiezza del bus, più dati vengono

trasmessi a parità di tempo.

Il bus ha anche un 'clock', che indica la velocità

di transito dei dati, misurata in MHz. Più è altro,

maggiore è la velocità di transito dei dati.

|

|

Byte

|

Indica un gruppo di 8 bit e si indica

con la lettera B maiuscola.

E' il più piccolo insieme di bit che abbia

un significato, esprimendo un valore numerico da 0 a 255 che si riferisce

alla tabella dei codici ASCII. Per esempio, il byte '01000001' rappresenta

la lettera maiuscola 'A'.

|

|

Bytecode

|

File binari Java, una forma eseguibile in linguaggio

Java che diversamente dagli altri linguaggi di programmazione come il C e

Pascal, può essere eseguito su qualsiasi pc attraverso JVM. E' chiamato

anche codice interpretato, o pseudo-codice o p-code.

|

|

Cache

|

Molti processori hanno una cache (detta di primo

livello, quella interna al processore e di secondo

livello quella esterna) che serve ad immagazzinare temporaneamente dati ed

istruzioni, in modo da averli immediatamente a disposizione invece di

doverli leggere dalla memoria RAM. La cache di secondo livello può

funzionare alla stessa velocità del processore (prestazioni migliori),

oppure più lenta (es: nei processori Pentium II funziona a metà

velocità). - Cache RAM: parte della RAM che

il sistema operativo utilizza per conservare momentaneamente una copia dei

dati appena letti dalle memorie di massa. In questo modo, se gli stessi

dati servono nuovamente, il processore può ottenerli più rapidamente. - Cache,Scheda:

Scheda aggiuntiva installata sulla scheda madre del personal in modo tale

da non occupare, per immagazzinare dati a disposizione del processore,

la RAM. -ChacheDRAM: Architettura di moduli DIMM che

prevede la presenza sui moduli di memorie SRAM, oltre alle DRAM, con

funzione di cache, il che rende più veloce la disponibilità dei dati.

Sono spesso utilizzati come buffer per i dischi rigidi e nelle schede

grafiche (dove si chiamano 3D-RAM). Sviluppata dalla Mitsubishi.

|

|

CD-ROM

|

Un CD-ROM è analogo a un

normale CD audio, con la differenza che il primo è in grado di contenere

dei dati oltre che dei suoni. Un lettore CD-ROM può venire

collegato al computer per leggere in memoria le informazioni del CD-ROM,

nello stesso modo in cui un lettore CD legge le informazioni dal CD

nell'impianto hi-fi. Il vantaggio insito nel distribuire le informazioni

con CD-ROM piuttosto che con altri media è costituito dal fatto che ciascun

CD può contenere fino a 680 Mbyte di dati - equivalenti a qualcosa come 485

floppy disk ad alta densità da 3.5 pollici. Lo svantaggio è tuttavia

costituito dal fatto che sui CD-ROM è possibile scrivere soltanto una volta

sola, anche se questo li rende dei supporti ideali per l'archiviazione.

Usati per vendere e diffondere grosse quantità di dati (archivi

multimediali, enciclopedie, corsi di lingue, archivi di leggi, immagini a

colori...) e programmi software (collezioni di utilità

o installazione di programmi professionali). Hanno una capacità di 650 Mb,

suddivisi in circa 270mila settori, ognuno dei quali contiene 2.352 bytes.. Hanno una velocità di accesso superiore agli hard

disk e quindi permettono di visualizzare immagini in movimento accompagnati

da suoni stereo. Sono a sola lettura, cioè non si

possono registrare nuovi file né modificare quelli esistenti. I CD-ROM

hanno colorazione argento (silver) se masterizzati commercialmente da

società specializzate, mentre sono di colore diverso se masterizzati come

CD-R o, meglio ancora, come CD-RW. I lettori di CD-ROM vengono

contraddistinti dall'indicazione della velocità, es. '8x' oppure '24x', relativa

a multipli della velocità base di 150 Kb al secondo. Nei lettori fino a 12x

(di tipo CLV) la velocità nominale coincide con quella reale; negli altri

lettori (di tipo CAV) la velocità dichiarata è quella massima,

raggiungibile solamente per i file registrati

nella zona più esterna del disco. La velocità massima ottenibile con una

maggiore velocità di rotazione del disco è di 32x, oltre

ciò è necessario intervenire su altri componenti, come il raggio

laser (TrueX). -CD_ROM eXtended

Architecture; Tipologia multimediale di CD-ROM elaborata da Philips,

Sony e Microsoft, ed introdotta nel 1988 come estensione dello Yellow Book,

per consentire la riproduzione di tracce audio e/o video con testo

sincronizzato. Si tratta di un'evoluzione del formato CD-ROM, tanto che il

formato CD-ROM XA viene anche considerato come 'CD-ROM Mode 2' e sono

leggibili nei lettori per CD-ROM. Esistono due tipi di registrazione CD-ROM

XA: la Form 1 (con controllo degli errori) e la Form 2 (con un controllo

degli errori limitato, per concedere più spazio ai file

multimediali). Ha avuto una evoluzione nel

formato CD-I, tanto che i lettori CD-I sono compatibili con il formato

CD-ROM XA. Viene usata nei PhotoCD.

|

|

Client

|

Personal collegato ad un server

tramite rete locale o geografica, ed al quale richiede uno o più servizi.

Alcuni software, come i database, sono divisi in una parte client

(residente ed in esecuzione sul personal per la consultazione o la modifica

del database) ed una parte server (residente ed in esecuzione sul server

per gestire il database e rispondere alle interrogazioni dei client).

|

|

Client/Server

|

Architettura di rete composta da

molti computer client (utilizzatori di servizi) e da alcuni server (che

dispensano i servizi, come archiviazione, stampa, posta elettronica...)

collegati fra di loro tramite hub, switch e/o router. Consente di utilizzate la rete e le risorse in modo ottimale.

|

|

Cookie

|

File che viene creato durante

una sessione di collegamento in Internet e che viene registrato sull'hard

disk del proprio computer. Il cookie è un file di dati che contiene informazioni per il collegamento ad un

determinato sito (prima data di connessione, ultima data di connessione,

data di scadenza del cookie, ed altri dati come l'e-mail dell'utente, il

suo user-id, preferenze...). Alla data di scadenza

i cookie si cancellano automaticamente. Il browser ha di solito, comunque, una limitazione nel numero dei cookie che può

registrare, e deve essere abilitato dall'utente ad accettarli (senza

conferma o con la conferma). Di solito non registra dati riservati o password,

ma è bene non consentire la registrazione di cookie quando ci si collega da

un computer utilizzato da persone diverse.

|

|

CPU

|

Central Processing

Unit. Si riferisce normalmente al

processore principale o al chip posto all'interno del PC. E' la parte più

importante del computer, il suo processore principale. I personal computer

IBM-compatibili usano i processori della serie 80x86, attualmente

il 80586, chiamato Pentium. I computer Apple Macintosh hanno usato la serie

680x0, fino al 64040, per passare ai processori RISC60x nei modelli attualmente prodotti. Il termine CPU era nato per

definire il computer centrale (dotato di processore) di una rete, nel quale

avvenivano le elaborazioni, per distinguerlo dai terminali periferici

(senza processore). Con i personal (tutti dotati di processore)

contrassegna il processore principale.

|

|

Cracker

|

Pirata informatico che penetra dentro

reti o computer altrui. E' distinto da hacker, in

quanto il cracker entra nei sistemi seguendo istruzioni ed

indicazioni ricevute o lette. Il cracker di solito si limita ad entrare nei

sistemi ed a curiosare, ma a volte capita che, volontariamente o meno,

modifichi o cancelli dati.

|

|

Crash

|

Si dice abitualmente che un computer è andato in crash

quando risulta completamente bloccato. Un crash

può essere provocato tra le altre cose da uno sbalzo di corrente, da un bug

(costituito da software difettoso) o da un GPF.

|

|

Crittografia

|

La crittografia è un insieme di tecniche che permettono di proteggere i

dati in presenza di avversari. Con i progressi raggiunti nel campo delle

tecnologie informatiche e degli algoritmi ricopre, oggi, un ruolo

fondamentale nelle comunicazioni in ambito governativo, diplomatico e

militare ma anche industriale, bancario, commerciale e prettamente

personale. I messaggi da cifrare, noti come testo in chiaro, vengono

trasformati da una funzione, parametrizzata da una chiave. L’output del

processo di cifratura, noto come testo cifrato o crittogramma viene quindi

trasmesso, spesso tramite un messaggero o via radio. Supponiamo che il

nemico, definito "intruso", ascolti e ricopi accuratamente il

testo cifrato completo; egli, a differenza del destinatario vero, non

conosce la chiave e quindi non può decifrare facilmente il messaggio.

Talvolta l’intruso può anche registrare i messaggi originali e riprodurli

in seguito, iniettare dei messaggi propri o modificare i messaggi originali

prima che arrivino al ricevitore. La crittografia può essere usata per

diversi obiettivi:

- riservatezza

- autenticità

- integrità.

|

|

Crittosistemi simmetrici

|

Un Crittosistema è una quintupla (P; C; K; E; D)

con le seguenti proprietà:

-

P è un insieme finito dei possibili testi

in chiaro

-

C è un insieme finito dei possibili testi

cifrati

-

K, lo spazio delle chiavi, è un insieme di

possibili chiavi

-

Per ogni k Є K c'è una funzione di

cifratura ek Є E e una corrispondente funzione di decifratura dk

Є D.

Le funzioni:

ek:

P -> C

e dk: C -> P

sono tali che dk(ek(x))=x

per ogni testo in chiaro x Є P.

Due ipotetici utenti, Alice e Bob, scelgono per prima cosa una chiave a caso

k Є K, lo fanno incontrandosi in un posto segreto dove non sono osservati

dal nemico o, alternativamente, quando, essendo in posti diversi, possono

accedere ad un canale privato.Se un crittosistema deve essere di uso comune,

deve soddisfare alcune proprietà, tra cui:

-

Ogni funzione di cifratura ek ed ogni funzione

di decifratura dk devono essere calcolabili efficientemente.

-

Un nemico, guardando la stringa cifrata y, non

deve essere capace di determinare la chiave k usata per la cifratura,

oppure la stringa del testo in chiaro X. Un’assunzione da fare è che

il nemico conosce sempre l'algoritmo di cifratura ma non la chiave.

Quest’assunzione è fatta per due motivi:

-

per trovarsi nel caso peggiore

-

perché i sistemi che saranno presi in

considerazione possono essere utilizzati da utenti diversi, pertanto è

improbabile che l'algoritmo possa restare segreto.

|

|

Crittografia a chiave pubblica

|

Metodo di crittografia a chiave asimmetrica. Con questo

sistema ciascuno possiede due chiavi: una privata che serve per decodificare, ed una pubblica (diversa dalla prima) che

serve per codificare. Il meccanismo funziona grazie alla presenza di server

di autenticazione e certificazione dell'identità,

che hanno a disposizione un database con le chiavi pubbliche. Se Mario

vuole inviare un file protetto a Paolo, deve per prima cosa collegarsi al

server di autenticazione ed ottenere la chiave

pubblica di Paolo (questa funzione viene svolta automaticamente dal

programma di posta), quindi cifrare il file ed inviarlo. Paolo lo decifrerà

con la propria chiave privata, che è registrata solamente sul proprio

computer. Chiunque può ottenere la chiave pubblica di chiunque altro,

generalmente con una funzione automatica del browser, al fine di inviare file codificati. Ma solamente il destinatario può decodificarlo, in quanto è il solo a detenere la chiave

privata. Le chiavi pubblica e privata vengo

utilizzati anche nello scambio di certificati digitali. In questo caso, se

voglio rendere sicuro il destinatario della mia effettiva identità, posso inviargli il certificato digitale crittografato

con la mia chiave privata. Una volta a destinazione, se il certificato viene decodificato con la mia chiave pubblica, il

destinatario è sicuro che il messaggio gli è stato inviato da me. Infatti

il certificato emesso con la mia chiave privata può essere letto

esclusivamente con la mia chiave pubblica.

|

|

CSV

|

Comma Separated Variable. Formato per

un file utilizzato per lo scambio di dati fra fogli di calcolo o database.

I singoli campi di dati sono separati da una virgola. Ciò rende il file facilmente trasferibili e convertibili da ogni

software, ma se un campo di dati contiene già una virgola al suo interno,

questa deve essere preceduta e seguita da doppie virgolette.

|

|

CVS

|

Concurrent Versioning System. CVS è un sistema di

controllo della versione, usando il quale si può registrare la storia dei

propri file sorgenti. Ad esempio, a volte, i bugs attaccano nei punti in

cui il software è stato modificato e non vengono

rilevati per periodi anche molto lunghi. con CVS

si possono facilmente recuperare le vecchie versioni per vedere esattamente

quale cambiamento ha causato il bug.

|

|

DCS1800

|

Digital-Cellular-System. Tecnologia di trasmissione

digitale per cellulari GSM,migliora la qualità

audio nei luoghi particolarmente densi di utenti.

|

|

Denial of

Service attack

|

Il termine “Denial of Service” (spesso abbreviato DoS)

indica un attacco il cui scopo è quello di

produrre una perdita di funzionalità, più o meno prolungata nel

tempo, di uno o più servizi dell’host attaccato: in pratica la meta di

questo tipo di accessi è l'interruzione del servizio o, addirittura,

dell'intero sistema. Ciò può avvenire nei modi più disparati: tramite sovraccarico, con attività che si occupano di

pacchetti superflui, o con lo sfruttamento di "Remote Buffer

Overflow", che non possono essere utilizzati direttamente per

l'esecuzione di programmi sulla parte remota. Dalla definizione risulta chiaro che, questa classe di attacchi , non ha

come obiettivo quello di guadagnare un certo livello di controllo sull’host

attaccato, ma quello di impedire all’host di svolgere alcune operazioni. Tuttavia questo non deve trarre in inganno. In qualche

caso, attacchi concepiti per penetrare un sistema informatico, possono

utilizzare dei DoS (ad esempio per non permettere allo stack TCP/IP di un

host di rispondere ad un dato pacchetto TCP) come strumenti di base. Tra i

vari tipi di DoS ce ne sono alcuni le cui cause fondamentali risiedono in

errori di configurazione o di programmazione. Tali DoS sono chiaramente

evitabili ed in generale, dopo essere stati individuati, la loro

eliminazione è banale. Purtroppo esistono dei DoS che, per loro natura (o

per la natura dei sistemi a cui tali DoS sono rivolti),

non possono essere definitivamente evitati, ma solo “attutiti”. In generale

si può affermare che un DoS è più o meno potente in

relazione al rapporto che c’è tra i danni che riesce a provocare e

le risorse che deve impiegare l’attaccante per eseguirlo. Degli esempi

classici di DoS dovuti alla cattiva programmazione sono, appunto, i buffer overflows in lettura determinati dalla

gestione inappropriata del parsing, input scelti dall’utente che si

traducono nell’esecuzione continua di pezzi di codice, mancanza di timeout

su alcune operazioni e così via. Tali problemi possono essere presenti sia

in programmi che girano nello spazio utente che nello stesso

kernel. -Stack TCP/IP, SYN flood e firewalls - Negli ultimi anni

abbiamo assistito al proliferare dei DoS che prendono di mira gli stacks

TCP/IP dei sistemi operativi: molti ricorderanno

nomi quali winnuke, land, teardrop e così via. Questo tipo di

DoS è facilmente sfruttabile dall’attaccante, le energie richieste sono

minime, le possibilità di essere identificati molto basse, perché molte di

queste vulnerabilità possono essere sfruttate tramite pacchetti con un

indirizzo sorgente falso (spoofing). Tuttavia, questi DoS hanno in genere

vita breve, per il fatto che sono

tempestivamente fissati e perché gli stack TCP/IP sono stati (anche

“grazie” alla pubblicazione di questi DoS) revisionati in maniera

scrupolosa alla ricerca di vulnerabilità simili. Un altro DoS remoto

“importante” è il SYN flood. Il SYN è il pacchetto iniziale di una

connessione TCP/IP e serve per la sincronizzazione iniziale tra trasmettitore e ricevente. Quando il kernel riceve

un SYN diretto verso una porta di ascolto (in

stato LISTEN) riserva delle risorse alla nuova possibile connessione (la

threeway handshake deve essere completata per effettuare la connessione).

Il SYN flood consiste nello spedire una grande

quantità di pacchetti SYN (ovvero dei pacchetti TCP con il solo flag SYN

attivo) provenienti da una sorgente che non è in grado di resettare il

SYN/ACK che riceverà in risposta al SYN. In questo modo l’host

attaccato riserverà molte risorse a queste connessioni che non verranno mai completate. Nel caso peggiore l’attacco ha come esito quello di non permettere a nessun altro di

effettuare connessioni verso l’host vittima. Questo problema è stato

risolto grazie all’aiuto della crittografia, ma il problema concettualmente

rimane. Svariati firewalls (che tengono traccia delle connessioni) sono

vulnerabili a questo attacco.

Utilizzando una tabella delle connessioni troppo piccola si rischia che

questa sia riempita completamente dall’ attaccante

che tenta il DoS, mentre se è troppo grande l’attaccante può cercare di

consumare tutta la memoria dell’host (questo modo di vedere il

problema è una semplificazione ma può dare l’idea di come alcuni DoS

siano di difficile risoluzione). Tutti questi attacchi sono estremamente potenziati dalla possibilità di effettuare

lo spoofing. Se ad esempio si volesse seguire la

strategia di limitare il numero di connessioni per IP, l’attaccante

potrebbe utilizzare lo spoofing utilizzando degli IP sorgenti presi a caso

e diversi per ogni pacchetto. Altre tecniche di DoS poggiano sul fatto che

servizi di rete mal progettati generano un nuovo processo per ogni nuova

connessione da parte del Client, senza implementare un timeout oltre il

quale una data connessione verrà terminata. Un

attaccante può sfruttare tutto ciò facilmente:

può creare tantissime connessioni (sprecando poche risorse) in modo da

generare un grande numero di processi sull’host attaccato. Ci sono poi dei

DoS orientati alle applicazioni che utilizzano il concetto di

”amplificatore”. Dal punto di vista dei DoS un amplificatore è un host che

risponde ad un pacchetto, che può essere sottoposto a spoofing, di una

certa dimensione con un pacchetto di dimensioni maggiori e/o una rete di

hosts che rispondono tutti assieme ad un solo pacchetto (ancora

sottoponibile a spoofing). Un esempio tipico è lo smurf. L’attaccante

esegue lo spoofing utilizzando l’indirizzo della vittima come sorgente e

spedisce un ICMP di echo-request sull’indirizzo di

broadcast di una rete mal configurata. Tutti gli host appartenenti al

broadcast risponderanno assieme allo stesso pacchetto, ma le risposte

saranno indirizzate alla vittima. In parole povere un attaccante con una

connessione da 10K/s può facilmente raggiungere una potenza di attacco pari a 1000K/s. -I DoS distribuiti

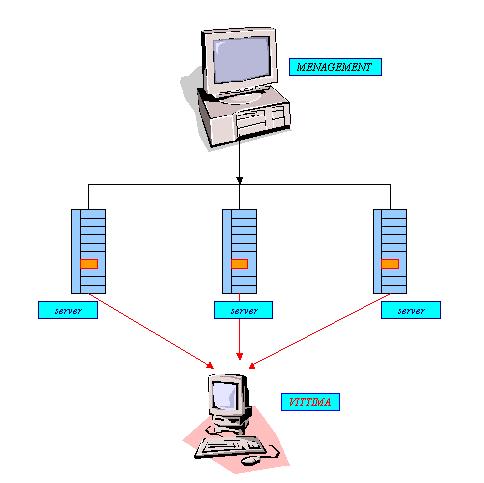

- I DoS distribuiti sono dei DoS originati da diversi hosts verso una

data vittima. Questo consente ovviamente di aumentare la potenza di attacco e di prendere di mira, come è successo di

recente, siti molto importanti. L’idea alla base degli attacchi non è in alcun modo innovativa. Nei DoS distribuiti si possono

chiaramente identificare alcuni elementi di base quali la “management” che

è la postazione di controllo, gli hosts su

cui gira “il Server”, ovvero un programma che aspetta degli ordini da parte

della “management” (in questo caso l’ordine è quello di iniziare una serie

di DoS verso la vittima) ed infine la vittima. Lo schema è il seguente: l’ attaccante installa il demone del DDoS

(Distribuited Denial of Service) sui vari server, che rimangono in attesa

di ordini, dopodiché elimina le tracce dai Server e, dalla management,

impartisce i comandi al Server. Nulla vieta che i comandi

viaggino dal management ai Servers tramite pacchetti sottoposti a spoofing.

Gli stessi attacchi DoS che partono dai Servers e che sono diretti verso la

vittima possono essere sottoposti a spoofing. Da questo è facile arguire le

difficoltà che possono presentarsi nel tentativo di scoprire dove risiede

il management. -Soluzioni- Trovare delle

soluzioni è spesso complicato. Alcuni DoS sono basati su caratteristiche di

base del protocollo TCP/IP, mentre ad esempio, i DoS che si basano

sulla creazione di un grande numero di connessioni

verso un determinato servizio sono praticamente impossibili da evitare. I

loro effetti si possono ridurre, ma c’è sempre un prezzo da pagare (performance,

flessibilità o altro). La classe di DoS che sfrutta degli errori di programmazione è in teoria debellabile, ma in pratica è

impossibile evitare che nuovi errori di programmazione siano introdotti

nelle nuove versioni dei programmi . Tuttavia questi

ultimi DoS hanno sempre vita breve e sono legati a qualche particolare

applicazione. Di certo, se lo spoofing non fosse possibile, una

serie di problemi sarebbero stroncati all’origine.

E’ per questo che molti hanno proposto che tutti gli ISP debbano settare delle regole anti-spoofing (in uscita) sui loro

routers. Anche da questo punto di vista i problemi

non mancano: la maggior sicurezza si paga in termini di perdita di

performance. Probabilmente, fino a quando il TCP/IP e il modello

Client/Server saranno alla base di internet

(ipotesi assai probabile perché i vantaggi di queste tecnologie sono ben

maggiori degli svantaggi), sentiremo parlare di DoS. Quello che si può fare

è costringere un attaccante ad utilizzare sempre più risorse per ottenere

lo stesso effetto.

-Man in the middle: sniffing, tcp connection

hijacking, spoofing- In generale, un attacco dalla rete, nel quale

l'aggressore prende posizione fra due interlocutori, viene detto "man

in the middle attack". Gli attacchi di questo tipo hanno tutti un fattore in comune: la vittima non si accorge

di niente. Sono possibili molte varianti:

l'aggressore riceve il collegamento e, affinché la vittima non si accorga

di niente, crea egli stesso un collegamento. La vittima, senza saperlo, ha

aperto un collegamento di rete con il computer errato, poiché questo si

spaccia per il computer meta. Il "man in the middle attack" più

semplice è uno "sniffer": esso origlia

ai collegamenti di rete che gli vengono fatti passare davanti (dall'inglese: sniffing = annusare, spiare). La cosa diventa più complessa se

l'attaccante nel mezzo cerca di rapire (dall'inglese hijacking) un

collegamento già esistente. Per poter predire i numeri giusti di sequenza

del collegamento TCP, l'attaccante deve analizzare per un po' i pacchetti

che gli vengono fatti passare davanti. Quando

assume il ruolo di meta del collegamento, la vittima lo

nota solo perché dalla parte della vittima il collegamento è

definitivamente terminato. L'attaccante approfitta soprattutto di quei

protocolli che non sono assicurati in modo crittografico contro

"hijacking" e nei quali all'inizio del collegamento avviene

un'autenticazione. Invece l'invio di pacchetti con i dati del mittente

modificati (principalmente indirizzi IP) viene

detto "Spoofing". Quasi tutte le varianti di attacco

richiedono l'invio di pacchetti falsificati, cosa che sotto UNIX/Linux può

essere eseguita solo dal superuser (root). Molte possibilità di attacco appaiono solo in combinazione con un DoS. Se c'è la possibilità di dividere repentinamente un computer

dalla rete (anche se solo per breve tempo), la cosa influenza

favorevolmente un attacco attivo, poiché non si aspettano più alcuni

disturbi.

-DNS poisoning: L'attaccante cerca, con i pacchetti

risposta DNS falsificati ("spoofed") di avvelenare (dall'inglese

"poisoning") la cache di un server DNS cosicché questi inoltra,

ad una vittima che la richiede, l'informazione, ossia i pacchetti risposta

DNS falsificati. Per poter dare ad un server DNS

tali informazioni alterate e farle anche passare per vere,

normalmente l'attaccante deve ricevere ed analizzare alcuni pacchetti del

server. Poiché molti server, sulla base del loro

indirizzo IP e del loro hostname, hanno creato un rapporto di fiducia verso

altri computer, un tale attacco (nonostante le complicazioni) può

funzionare molto rapidamente. Premessa è una buona conoscenza del rapporto

tra questi computer. Dal punto di vista dell'attaccante, un DoS

cronologicamente (esattamente) sintonizzato contro un server DNS i cui dati

devono essere falsificati, nella maggior parte dei casi non è evitabile. in questi casi si può ricevere aiuto da un collegamento

criptato che può verificare l'identità della meta del collegamento.

-Worms: I "vermi" sono spesso

comparati ai virus. Tuttavia vi è una notevole differenza tra essi: un verme non deve contagiare alcun programma

ospite ed è specializzato a diffondersi rapidamente nella rete. Vermi

conosciuti come Ramen, Lion o Adore utilizzano alcune lacune di sicurezza

ben note dei programmi di server come bind8 o lprNG. E' relativamente semplice difendersi dai vermi perché dal momento in

cui si viene a conoscenza della lacuna utilizzata

e l'arrivo dei vermi passano normalmente alcuni giorni finché non siano

disponibili pacchetti update. La premessa è che l'amministratore deve

integrare le security update nei suoi sistemi.

-Consigli

ed espedienti: indicazioni generali- Per un

impiego efficiente dell'area della sicurezza, è necessario tenere il passo

con i progressi dell'informatica ed essere sempre al corrente delle novità

sui più recenti problemi di sicurezza. Una buona protezione contro gli

errori di tutti i tipi è la veloce integrazione di

pacchetti di update annunciati da un security announcement (avviso di

sicurezza). In generale, comunque, ci sono alcune

regole principali che si possono seguire per migliorare la sicurezza del

proprio sistema:

- Lavorare

il meno possibile come utente root, secondo il principio: utilizzare i minori privilegi possibile per

l'assolvimento di un compito.Ciò diminuisce le possibilità dei virus.

- Se possibile, utilizzare sempre collegamenti

criptati per eseguire lavori in remoto. Per questo Secure Shell è

standard, mentre è buona norma evitare telnet, ftp, rsh e rlogin.

- Non

usare alcun metodo di autenticazione che si

basi solo sull'indirizzo IP.

- Tenere sempre aggiornati i pacchetti più importanti per la

rete e abbonarsi alle mailing list per gli avvisi dei relativi

software (ad esempio bind, sendmail e ssh). Lo stesso vale per

i software che hanno solo un'importanza locale per la sicurezza.

- Ottimizzare

i diritti di accesso sui file di sistema

critici sulla sicurezza: questo può essere fatto adattando alle

proprie esigenze il file /etc/permissions.

- Disattivare

ogni servizio di rete non strettamente necessario sul server. Ciò

rende sicuro il sistema e impedisce che gli utenti si abituino ad un

servizio che non è stato sbloccato intenzionalmente (legacy-problem).

Inoltre con un port scan completo del proprio computer, confrontando

dall'esterno i risultati che si ottengono, si è in grado di trarre

delle conclusioni su un servizio in attesa

dietro una porta. Comunque non bisogna mai

eseguire uno scan del proprio computer senza il permesso diretto

dell'amministratore perché la cosa potrebbe essere scambiata per un

atto di aggressione. Inoltre bisogna ricordare che non bisogna

eseguire lo scan solo delle porte TCP, ma in ogni caso anche di porte UDP.

- Per

un controllo affidabile dell'integrità dei file

nel proprio sistema, bisognerebbe criptare la banca dati per

proteggerla contro accessi atti a manipolarla. In ogni caso c'è anche

bisogno di una copia di backup di questa banca dati su un proprio supporto

di dati che non sia collegato ad una rete

tramite un computer.

- Fare

molta attenzione quando si installa nuovo

software. Si sono avuti molti casi in cui un attaccante ha infettato

gli archivi di un software di sicurezza con un cavallo di Troia.

- Controllare

regolarmente il backup dei dati e del sistema:

senza una dichiarazione affidabile sulla funzione di backup, il backup

è, eventualmente, senza valore.

- Controllare

i file "log". é anche possibile

scrivere un piccolo script che cerchi l'occorrenza di valori strani nei file log.

|

|

Digest

|

Una raccolta di messaggi inviata a

una mailing list nel corso degli ultimi giorni.

|

|

Dinamic HTML

|

Un'estensione

HTML ("linguaggio di internet")

sviluppata per i browser Microsoft 4.0 e Netscape 4.0, che permette di

modificare il contenuto di un documento HTML dopo che è stato caricato.

-Distinctive ring- Quando c'è una chiamata in entrata, il modem è in grado

di stabilire il tipo di segnale da trattare (fax,dati

o voce) e indirizzare questo alla postazione adeguata.

-Documenti

compositi- Con l'HTML in versione 4.0 è

possibile l'inclusione nelle pagine di elementi multimediali ed elementi

eseguibili, come gli Applet Java con un unico marcatore (comando in

linguaggio HTML); il marcatore è chiamato Object.

|

|

DMZ

|

Una zona demilitarizzata è usata da una compagnia che

vuole ospitare i propri servizi Internet senza sacrificare accessi non

autorizzati alla sua rete privata. Il DMZ si trova tra Internet e la

line di difesa della rete interna, e generalmente è una combinazione di

Firewall e di Bastion hosts. Tipicamente il DMZ contiene dispositivi

accessibili al traffico Internet, come servers Web (HTTP), servers FTP,

servers SMPT (e-mail) e servers DNS. Computer che viene posto fra la rete interna ed Internet per fare da

zona neutrale fra gli accessi dall'estreno ed i dati interni. Fa anche da

'specchio per la allodole' per eventuali hacker o

pirati informatici che cercano di inserirsi nella rete interna.

|

|

DNS

|

-

Domain Name Server. Server in rete predisposti a

traslare i nomi, indirizzi nei loro numeri equivalenti (ad esempio

www.nome.dominio, gruppo cui appartiene la macchina, la nazione, oppure il

sistema organizzativo dove risiede la macchina ), effettua

il mapping del nome dell'host in un indirizzo IP. Server Internet che

gestisce le richieste di URL da parte degli

utenti. La URL digitata viene esaminata e, dal

formato alfabetico mnemonico, viene trasformata nel relativo indirizzo IP

numerico. Ciascun ISP ha un DNS, costantemente aggiornato con i nuovi

domini. Qualora non riesca ad interpretare la URL,

il DNS inoltra la richiesta ad un Root Server.

-

Abbreviazione di Digital Nervous Sistem, un termine coniato da

Bill Gates per descrivere una rete di personal computerda cui è semplice ottenere

e comprendere informazioni.

|

|

Dominio

|

E' la parte di un indirizzo internet corrisponde al nome

dell'host com - per le aziende; edu - er le scuole e le

universita'; gov - per gli enti governativi; int - per le

organizzazioni internazionali; mil - per le organizzazioni militari;

net - per i fornitori di accesso e di

servizi in rete; org - per le altre forme di organizzazione.

|

|

Doppino

|

Il comune cavo telefonico costituito

da due fili di rame con una ridotta larghezza di banda rispetto ad altri

mezzi di trasmissione.

|

|

DOS

|

Disk Operating System. Una volta era il sistema

operativo standard per i PC, mentre ora è stato sostituito da Windows 95 e

da Windows NT. Software che consente l'uso del computer.

E' composto principalmente da tre parti: a) il BIOS, che si avvia

all'accensione del computer, effettua il test di

tutte le componenti e fornisce gli strumenti di collegamento con le memorie

di massa e le periferiche; b) il kernel, insieme di istruzioni che sono il

cuore vero del sistema operativo e che intervengono su ogni attività del

computer; c) la shell, ovvero l'interfaccia utente, che consente all'utente

di impartire ordini di funzionamento al computer. La shell può essere

testuale (CLI) o grafica (GUI). Il DOS più utilizzato nei personal è il

MS-DOS per le shell CLI e Windows per le shell GUI.

|

|

Download

|

Recuperare software da un computer remoto e scaricarlo

sul proprio computer.

|

|

DPI

|

Dots per

Inch. Punti, si tratta

di un'unità di misura comune per la risoluzione delle stampanti, degli

scanner o dei monitor. Misura, espressa in punti per pollice, della

risoluzione grafica di una periferica (monitor, stampante, scanner...) o di

una immagine. Più la misura è

grande, migliore è la resa grafica. Il monitor ha 72 dpi, le

stampanti laser hanno un minimo di 300 dpi, quelle ad alta definizione

arrivano fino a 1200 dpi.

|

|

DRAM

|

Dynamic RAM. E' il tipo di RAM montata sulle SIMM e

sulle DIMM. Hanno un tempo di accesso ai dati di

70 o 60 nanosecondi. Prodotte dal 1980.

|

|

Driver

|

Un driver è costituito da del software che pilota una

certa periferica. I driver fungono da interpreti tra il computer e un

dispositivo quale il lettore CD-ROM. Se si ha collegato un lettore CD-ROM SCSI, è possibile

utilizzarlo su un PC oppure su un Mac semplicemente caricando il driver

adatto su ciascuna macchina. -Driver ODBC: Software

accessorio di un'applicazione, che le permette di consultare fonti dati

ODBC. -Driver Virtuale: Metodo di Windows '9x

per agire come intermediario fra le applicazioni ed i driver delle

periferiche. Ne consente una migliore gestione e cerca di evitare eventuali

conflitti.

|

|

Drive

controller

|

Una scheda di espansione che

interpreta i comandi tra il processore e i dischi.

|

|

DSVD

|

Acronimo di

Digital Simultaneous Voice Over Data, indica

la possibilità di usare voce e dati in formato digitale. Permette di

trasferire dati mentre si sta parlando sulla stessa linea telefonica.

|

|

eBook

|

Libro elettronico, nuovo formato ad

alta definizione che permette una maggior chiarezza e leggibilità pari a

quella di

uno stampato.Tale tecnologia Clera Type è stata sviluppata dalla

Microsoft, per leggere gli eBook occorre Microsoft

Reader.

|

|

EIDE

|

Nota anche come ATA-2 (anche come Fast EIDE oppure Fast

ATA), fu lo sviluppo di ATA (nota anche come IDE),

con la quale mantiene la compatibilità. Più veloce (ha una velocità di

trasferimento massima di 16,7 Mb al secondo), a 32

bit, supporta il DMA con supporto per i sistemi di risparmio energetico. Fu

sviluppata dalla Western Electrics a partire dal

1994 e introdotta nel mercato nel 1996. Successivamente

venne introdotta la ATA-4 (UltraATA), per la quale viene utilizzato lo

stesso nome di Fast EIDE, che supporta velocità fino a 33 Mb al secondo.

|

|

EISA

|

Extended Industry Standard

Architecture. Si tratta di un

bus standard progettato per fare concorrenza al bus MCA. E' stato ora

sostituito dal bus PCI e dai più recenti USB. Bus per il

trasferimento di dati da e per schede grafiche od altre schede, con una

capacità di 32 bit. Fu progettata da un gruppo di costruttori di computer

nel 1988, sia per combattere il pagamento dei diritti pretesi dall'IBM per

l'uso del bus MCA, sia per mantenere la compatibilità con il precedente bus

ISA (e quindi lasciare la possibilità di utilizzare ancora le vecchie

schede), caratteristica che MCA non forniva. Attualmente

non è più utilizzata, sostituita dal bus PCI.

|

|

E-mail

|

Electronic

Mail. Posta elettronica, che costituisce

ancora la forma più diffusa di utilizzo di

Internet. Quando si stipula un contratto di abbonamento

con un ISP, viene assegnato un indirizzo E-mail. Normalmente è possibile

incorporare il proprio nome, o parte di esso,

all'interno dell'indirizzo E-mail per renderlo più semplice da ricordare.

|

|

Emulazione

|

Modo in cui il nostro pc interagisce

con il sistema operativo del sito con cui siamo collegati. Vi sono

molti programmi di comunicazione che permettono di scegliere il tipo di

"emulazione". Capacità di una stampante, per la

quale non esista un driver di stampa nel sistema operativo, di

emulare il funzionamento di un altro tipo di stampante, utilizzandone ll

driver.

|

|

Espansione (scheda)

|

Di schede con circuiti stampati che vengono inserite all'interno del PC per mettere a

disposizione delle funzionalità aggiuntive. Per esempio, una scheda

potrebbe essere costituita da un modem interno, fornendo in questo modo le

medesime funzionalità di un apparecchio esterno (che è più comune) pur

restando all'interno del PC. Le schede di espansione

sono progettate per essere installate e rimosse da persone dotate anche

soltanto di una conoscenza superficiale del PC.

|

|

Ethernet

|

Un cavo che collega gli elementi di

una rete locale con uno schema particolare. Protocollo standard di

schede e cavi per il collegamento veloce fra computer in rete locale. I

computer in rete Ethernet possono anche essere di diverso tipo o utilizzare

diversi sistemi operativi. Si è evoluta nella Fast Ethernet. Fu ideata da

Bob Metcalfe nel 1973 presso la Xerox, e quindi sviluppata da Xerox, DEC e

Intel. Il primo prodotto compatibile fu prodotto nel 1982 dalla 3Com. Inizialmente venivano

utilizzati doppini, ma presto si passò ai cavi coassiali. Ha una velocità

di 10 Mbps, ed è anche chiamata 10Base-T. Viene

definita dal documento IEEE 802.3. Si è sviluppata nella Fast-Ethernet (100

Mbps) e Gigabit Ethernet (1000-Mbps).

|

|

Eudora

|

Un programma di gestione della posta elettronica tra i

più diffusi, che gira su Macintosh e sotto

Windows.

|

|

Extranet

|

Sono delle reti con tecnologia TCP/IP che connettono tra

loro le reti locali aziendali, limitandone l'accesso ai soli utenti

autorizzati.

|

|

Finger

|

E' un programma che visualizza delle informazioni su

qualcuno presente su Internet. Servizio di host Unix e Windows che

fornisce, localmente o via Internet, informazioni

sugli utenti registrati.

|

|

Firewall

|

Software di protezione e sicurezza di sistemi

informatici collegati in rete. Insieme di

software/hardware usato per filtrare i dati in scambio fra reti diverse, al

fine di proteggere un server da attacchi pervenuti via rete locale o

via Internet. Consente il passaggio solamente di determinati tipi di dati,

da determinati terminali e determinati utenti. Spesso utilizza le tecniche di IP spoofing ed IP masquerading.

|

|

Floppy-disk

|

I 'dischetti'

utilizzati per fare copia di file o per copiare un file fra computer non

collegati in rete, e di cui è possibile la lettura e scrittura tramite un apparecchiatura chiamata 'disk drive' compresa in

quasi tutti i computer (salvo alcuni portatili, che l'hanno abolita in

favore del lettore di CD-ROM). Di vari formati e capacità, sono formati da

un sottile disco di plastica sul quale, da entrambi i lati, si trova una

sostanza magnetizzabile formata da particelle di un ossido metallico.

Poiché il supporto di plastica è molto leggero e flessibile, questo tipo di

dischi vengono chiamati floppy disk. I formati

utilizzati nei personal sono da 5,25 pollici e da 3,5 pollici. Per formato si intende il diametro del disco di plastica. Sono esistiti,

nei primi computer, anche floppy da 8 pollici, ma questi non sono mai stati

utilizzati nei personal. I dischi da 5,25 pollici hanno una custodia in plastica flessibile e la superficie magnetizzabile è

esposta attraverso una fessura su entrambi i lati del disco. Quelli da 3,5

pollici, di dimensioni inferiori ma di capacità maggiore, hanno una

custodia in plastica rigida e la superficie

magnetizzabile è esposta attraverso una fessura su entrambi i lati

ricoperta da un pannello scorrevole tenuto chiuso da una molla. Entrambi i

formati possiedono un metodo per venire protetti

dalla scrittura. I dischi da 5,25 pollici hanno una tacca su un lato: per

proteggere il disco è necessario ricoprire questa tacca con una piccola

etichetta autoadesiva. I dischi da 3,5 pollici hanno una finestrella che,

dal lato inferiore, è possibile aprire tramite un piccolo pannello in plastica per proteggerli. Quando è stata attivata la protezione di un disco è possibile inserirlo nel disk

drive per leggerne i dati contenuti, ma non è possibile registrarne di

nuovi né modificare quelli esistenti. Per farlo è necessario estrarre il

disco dal drive e togliere materialmente la protezione. I dischi sono

rimovibili, cioè il supporto di registrazione

magnetica è separato dalla unità di lettura e registrazione. Questa è

formata da un motore, che fa girare ad alta velocità il dischetto, e due

testine che, da sopra e da sotto, sfiorano la superficie del dischetto in

movimento. Le testine, attraverso impulsi elettromagnetici, sono in grado

di modificare la polarizzazione delle particelle

magnetizzabili, oppure di percepirne lo stato. In fase di scrittura,

l'impulso elettrico che viene inviato alla testina

crea un campo magnetico che alterala polarizzazione delle particelle di

ossido ottenendo la registrazione dei dati. In fase di lettura, è la

testina che viene influenzata dal campo magnetico

esistente nelle particelle, trasformando i dati in forma di impulsi

elettrici. Le particelle dei dischetti sono stabili: una

volta polarizzate non sono soggette ad una smagnetizzazione

spontanea. I dati, così registrati, possono essere letti molteplici volte

senza nessuna influenza sulla loro consistenza.

Viceversa, la stessa particella può essere polarizzata più volte dalla

testina, per immagazzinare dati diversi. Pur

essendo a polarizzazione permanente, essa non conserva memoria delle

magnetizzazioni precedenti e ritorna come nuova ad ogni riscrittura di

dati. La crescita di capacità di dischetti è dovuta

ai progressi tecnologici. Le aziende produttrici sono riuscite a mettere a punto sostanze sempre più fitte di particelle

magnetizzabili, testine sempre più piccole ed accurate nella lettura e

nella scrittura, motori e meccanismi di movimento dei dischi e della

testina sempre più precisi. I primi dischi erano magnetizzabili da un solo

lato e il disk drive aveva una sola testina. La capacità di registrazione

era limitata anche nei tipi ricoperti con un ossido metallico a doppia

densità di particelle. Più sono numerose le particelle di

ossido metallico e più è piccola la testina, più è possibile

immagazzinare dati. Come si vede dalla tabella, oggi è

possibile registrare una quantità venti volte maggiore di dati su dischetti

con una superficie quasi dimezzata. Ovviamente, i floppy a lato doppio

hanno bisogno di un disk drive con due testine. Nella terminologia tecnica

i dischi con un solo lato magnetizzabile vengono

etichettati Single Sided, o SS. Quelli magnetizzabili su entrambi i lati

Double Sided, o DD. La densità più bassa viene

definita Single Density o SD, quella doppia Double Density o DD, quella

alta High Density o HD. E' quindi molto comune leggere sulle confezioni dei

dischetti l'indicazione SS/SD, oppure DD/DD, od anche DD/HD. Fra capacità

del dischetto e capacità del drive esiste una relazione molto stretta. Ad

ogni diversa capacità di archiviazione corrisponde

un diverso meccanismo di lettura e registrazione sempre più accurato. Un

drive può leggere o scrivere su un dischetto che abbia

una capacità pari o inferiore, ma non su quelli che abbiano capacità

superiore: la testina, proprio per limiti costruttivi, non ne è capace. I

dati, su dischi di diversa capacità, sono registrati in un modo fisicamente

diverso. Anche nel caso in cui il dischetto abbia

capacità minore, non sempre il drive a maggiore capacità può essere in

grado di lavorarvi correttamente. Fra i meccanismi di registrazione di un

drive a 1200Kb e quelli necessari per un dischetto da 360Kb c'è molta

differenza e molto spesso questo tipo di drive può lavorare solamente in

lettura . Esistono disk drive interni ed esterni.

Nel primo caso sono compresi nell'unità centrale, nel secondo sono

indipendenti e devono essere collegati tramite un apposito

connettore ed una scheda di interfaccia supplementare. L'inserimento del

dischetto nel drive, purché del giusto formato, è semplice. Basta far

entrare il dischetto nella fessura del drive, con la zona nella quale è espostala superficie magnetizzabile. I dischetti

da 3,5 pollici possono essere inseriti solo nel verso giusto, mentre per i

dischetti da 5,25 è necessario porre maggiore attenzione. I dischi da 3,5

pollici vengono agganciati automaticamente dal

meccanismo del disk drive, per quelli da 5,25 si deve abbassare una levetta

che chiude di traverso la fessura del drive. Su tutti i drive disk è presente

un meccanismo per l'estrazione del dischetto. Nei drive da 5,25 è

sufficiente rialzare la levetta che chiude di traverso la fessura del

drive, perché il disco fuoriesca; nei drive da 3,5è presente un pulsante

che lo fa espellere dal meccanismo interno. E' indispensabile effettuare questa operazione solamente a drive fermo: se

si effettua l'estrazione del disco mentre è in corso una operazione di

lettura o di registrazione, si corre il rischio di danneggiare i dati, il

dischetto o il drive stesso.

|

|

Font

|

Un font è un alfabeto disegnato in uno stile

particolare. I font si applicano ai caratteri visualizzati sullo schermo e

a quelli stampati. I font TrueType e quelli Type 1 vengono

memorizzati come descrizioni del contorno dei caratteri, scalabili in qualsiasi

dimensione. Ogni font ha un diverso disegno (stretto, lineare,

rotondeggiante, basso, largo, marcato, rifinito da curve...) ed è

rappresentato da un nome (es. Times New Roman). Ogni tipo di font può

assumere diversi stili (normale, grassetto, corsivo e corsivo grassetto). Le font che riescono meglio in fase di stampa sono le

font di tipo PostScript e TrueType.

|

|

Formattazione

|

L'operazione necessaria per inizializzare

un floppy o un disco fisso al fine di prepararlo ad accettare i

dati.

-

Inizializzazione di un disco già utilizzato per svuotarlo e renderlo di

nuovo completamente disponibile per la registrazione dei

dati.

-

In un programma WYSIWYG è la serie di azioni per variare l'aspetto

grafico dei dati e del documento (es. scelta di un font e di uno stile).

|

|

FTP

|

File Transfer Protocol (il protocollo di trasferimento

file). E' anche il nome di un programma che utilizza il protocollo per

trasferire i file su tutta Internet, la forma è f

tp://dominio.it. Protocollo per il download e l'upload di un file tramite

una rete TCP/IP. Si usa, ad esempio, per ricevere un software shareware o

per inviare al server i file del proprio sito in

Internet.

|

|

GIF

|

Graphics Interchange

Format. Un file

di grafica a 256 colori molto diffuso nella Rete. Standard

per immagini di tipo grafico, molto utilizzato in Internet e messo a punto

da CompuServe per archiviare immagini in modo compresso, però

visualizzabili immediatamente e con gli stessi colori anche su sistemi

diversi. Utilizza la compressione LZW. I file

hanno estensione GIF.

|

|

Gopher

|

Un sistema che vi consente di trovare informazioni su

Internet,utilizzando dei menu., che ha preceduto

il WWW. Esistono nel mondo vari siti gopher (Gopherspace), con informazioni

specialistiche nei vari ambiti non dipsonibili sul Web, del tipo gopher://

( invece del solito http://).

|

|

Gprs

|

General Packet Radio System. Standard per la

trasmissione dati nella rete telefonia cellulare attraverso la commutazione

di pacchetto,sopporta inoltre la commutazione

di circuito (GSM),che gli SMS. La massima velocità e di 115,2 Kbps .utilizzando contemporaneamente tutti gli otto

timeslot disponibili, contro i 9,6 Kbps del GSMr.

|

|

Grafica (scheda)

|

Una scheda di espansione

che interpreta i comandi per il monitor provenienti dal processore. Se si

desidera ottenere sul monitor un'immagine migliore e con una risoluzione

più elevata rispetto a quella attuale, è

necessario sostituire la scheda grafica e/o il

monitor.

-Grafica per punti: Il disegno è

rappresentato, in memoria, come una serie di punti. Ciascun punto ha un

solo parametro: il colore. I disegni sono composti dall'accostamento di

punti dello stesso o di altri colori, ed il

programma di disegno provvede a modificare questo parametro secondo le

istruzioni dell'utilizzatore: per linee, per zone, per aree geometriche.

Quando si disegna una linea, una curva od una figura geometrica con un

programma di disegno a punti, questa viene

immediatamente incorporata nel disegno. Qualsiasi figura, segno o colore

che si trovava in quella zona precedentemente,

viene sostituita dalla nostra modifica. Il nostro stesso intervento non è

più isolabile dal resto del disegno (se non annullandolo con il comando

Modifica/Annulla). Il disegno a punti viene

utilizzato principalmente per due applicazioni: il disegno a mano libera e

l'elaborazione di fotografie digitalizzate.

-Grafica Vettoriale: Nella grafica

vettoriale le linee che compongono i disegni non sono realizzati come

semplici pixel colorati, ma sono composti da una

serie di oggetti. Esiste un numero limitato di oggetti

standard, definiti da equazioni: la retta, il poligono e la curva. Tutte le

altre forme vengono concepite come formate da

questi oggetti basilari. La rappresentazione in memoria

non è punto per punto, ma oggetto per oggetto e ciascuno di questi è

sintetizzato da una formula e da alcuni parametri o proprietà. Un

rettangolo, ad esempio, è rappresentato come un poligono con parametri per

altezza, larghezza, spessore della linea perimetrale, tipo di riempimento,

colore e tipo delle linea perimetrale, colore e

tipo del riempimento, trasparenza. Inoltre, per collocare l'oggetto

rettangolo correttamente nell'ambito del disegno, è necessario stabilire le

coordinate dell'angolo in alto a sinistra ed il livello di

appartenenza. Quest'ultimo parametro permette la sovrapposizione di oggetti senza che questi, sul video, si fondano. La

visualizzazione viene effettuata come se fosse

composta da innumerevoli livelli immaginari sovrapposti, su ognuno dei

quali è presente un solo oggetto. Gli oggetti che si trovano sui livelli

superiori coprono quelli che si trovano sui livelli inferiori. Se si realizza una linea, una curva od una figura

geometrica con un programma di disegno ad oggetti, questa non sostituisce

la parte di disegno già esistente, bensì vi si sovrappone. Inoltre, trovandosi su un livello a se stante, può

essere sempre individuata, spostata, modificata, annullata o portata in un

livello sottostante al disegno preesistente. Il disegno ad oggetti trova

applicazioni in campi molto disparati: disegno pittorico o illustrativo,

disegno geometrico, disegno tecnico...

|

|

GUI

|

Graphical User

Interface. E' un'interfaccia

grafica che prende vantaggi dalle capacità grafiche del computer per

rendere un programma più semplice da usare. Interfacce grafiche ben

progettate possono liberare l'utente dall'onere

di imparare complicati comandi dei linguaggi. D'altra parte molti utenti

trovano più efficiente operare con un interfaccia

command-driven (basata su comandi), soprattutto se conoscono la sintassi

del linguaggio. Interfaccia utente che riceve comandi non tramite la

digitazione sulla tastiera, ma utilizzando forme grafiche come puntatori, icone, finestre, menu e pulsanti. Sono di

tipo GUI le shell di Windows e di MacOS.

|

|

Hard-disk

|

Equivalente di disco fisso: si tratta di dischi rigidi

ermeticamente sigillati in grado di contenere dati e programmi. Le capacità

dei dischi aumentano continuamente. Il valore standard è attualmente

pari a 1 Gbyte, mentre sono disponibili dischi con capacità anche fino a 9

Gbyte. l principio di funzionamento è identico a quello

dei floppy disk e la tecnologia è magnetica. Il disco rigido comprende in

un unico dispositivo sia il supporto di registrazione magnetica che la

parte meccanica di motore e testine. Nella maggior parte dei computer è

presente un disco rigido nella configurazione di base, nel qual caso è

compreso nella stessa unità centrale e viene

chiamato disco interno. Se il computer ne è

sprovvisto, o se ne occorre un altro per necessità di archiviazione, si

tratta di una apparecchiatura autonoma, chiamata disco esterno. Il supporto

di registrazione è formato da un disco di acciaio

sul quale è presente la sostanza di ossido metallico. Il disco di acciaio può essere singolo o multiplo, rendendo così

maggiore la capacità di archiviazione del drive. La capacità di un disco

rigido è nettamente superiore a quella di un dischetto su supporto

flessibile. I primi dischi rigidi avevano una capacità di 2Mb o di5Mb. Con il diffondersi dei personal e con il

progresso tecnologico, è stato possibile produrre dischi di grande capacità. Oggi è comune trovare dischi di 8 Gb

anche nei computer economici, per arrivare ad alcune diecine di Gb

soprattutto per applicazioni grafiche o come unità di memoria di massa per

server di rete.

|

|

HDML

|

Hand-held

Device Markup Language. Estensione del linguaggio HTML. HDML viene utilizzato per realizzare pagine e siti Internet

consultabili da telefoni cellulari e computer palmari tramite connessioni

WAP.

|

|

Hdsl

|

High Big-Rate Digital Subscriber

Line, tecnologia di

trasmissione dati di tipo simmetrico tra le più evolute nel campo

Xdsl. Protocollo di trasmissione che utilizza linee

telefoniche ordinarie per la trasmissione dati, raggiungendo

velocità pari alle linee T1. Necessità dell'installazione di una doppia

linea, cioè di due doppini telefonici. Raggiunge

velocità da 1544 Mbps a 2048 Mbps (2444 Mbps con HDSL-2). Viene utilizzata per la connessioni fra reti locali

remote e fra centralini PBX. Non consente l'uso contemporaneo della linea

per la trasmissione telefonica standard.

|

|

Host

|

Computer che accetta, tramite linee di collegamento, le

richieste di terminali stupidi o di personal computer, che possono così utilizzare programmi presenti nell'host,

registrarvi o prelevare dati.

|

|

Housing

|

Pubblicare il proprio sito su un host

a pagamento o gratuito, generalmente nel Provider, rendendo così le proprie

informazioni disponibili on-line. Definisce quindi la

soluzione per avere un proprio sito Internet, dotandosi di un dominio

autonomo, senza tuttavia affrontare le spese di installazione

e di collegamento di un server indipendente. Si tratta di acquistare un

computer adatto a fungere da server e di farlo ospitare (a pagamento) da un

ISP od altra società che offre questo servizio. Il computer rimane di proprietà, si può usare un nome di dominio

proprio (ad esempio www.società.it), è necessario però risolvere il

problema del mantenimento, dell'aggiornamento e della manutenzione software

e hardware. Ci si può anche dotare di un servizio di posta elettronica con

indirizzi personalizzati del tipo nome@società.it.

|

|

HTML

|

HyperText Markup Language. E' il linguaggio standard

utilizzato per la creazione di pagine Web. Linguaggio di programmazione

utilizzato in Internet e pubblicato nel 1991. Serve a creare documenti di

testo e grafica che siano visualizzabili da

qualsiasi sistema, tramite comandi incorporati nel documento stesso.

Rispetto ai precedenti GML e SGML ha dei comandi che rendono 'attive' parti

del testo o della grafica: cliccando su uno di questi punti, il link, viene richiamato sullo schermo un altro documento. Il

documento, quando viene visualizzato, viene

chiamato pagina. Una pagina, se divisa in frame, può essere composta da più di un documento, uno per ciascuna frame. Per

visualizzare le pagine Internet è necessario un software apposito

chiamato browser, e visualizzare una serie di pagine viene chiamato