Lo standard IEEE 802.1X definisce un’insieme di regole per realizzare in maniera efficiente e sicura il controllo degli accessi e l’autenticazione. Le tematiche trattate da questo standard sono ”delicate” poiché molti modelli di business di grandi e medie aziende ne fanno un uso particolarmente intenso.

Nello standard 802.11 ogni client per connettersi alla rete deve stabilire una relazione con un access point, tale relazione è chiamata associazione. Il meccanismo di associazione con un access point implica la transizione del client tra tre stati:

- Non autenticato e non associato;

- Autenticato e non associato;

- Autenticato e associato.

Come già detto precedentemente nello standard 802.11 si definiscono solo due tipologie di frame base: frame di management e frame di data. Le transizioni tra lo stato 1 e lo stato 2 implicano lo scambio di Authentication Management frame, ossia frame atti a far autenticare il client sull’AP, mentre il resto dei messaggi sono dell’altra tipologia.

Si è già parlato dei possibili metodi di autenticazione e controllo degli accessi definiti nello standard 802.11:

- open-system;

- shared-key authentication;

- liste di controllo degli access basate sull’indirizzo MAC.

Figura 1: Transizioni di stato nello schema di autenticazione tradizionale dell'802.11 |

Lo standard 802.1X definisce, invece, un architectural framework sul top del quale possono essere utilizzati vari metodi di autenticazione come certificati, smartcads, password one-time, … Quindi, anziché realizzare un nuovo sistema di autenticazione, o per meglio dire, scegliere uno specifico sistema di autenticazione ed adattarlo e ottimizzarlo per l’utilizzo in ambiente wireless, si è realizzato un framework che consente ad ogni vendors o ad ogni grande azienda di scegliersi il proprio sistema di autenticazione e lavorare con esso, e sarà l’architectural framework a renderne possibile il funzionamento del sistema in ambiente wireless.

Descriviamo brevemente come funziona questo framework e illustriamo a grandi linee come consente questa enorme versatilità. In esso vengono definite tre entità astratte: il richiedente (supplicant), l’autenticatore (authenticator) e il server di autenticazione (authentication server). Il richiedente è un entità che desidera usufruire di un servizio, offerto dall’autenticatore (switch, access point). Il richiedente si autentica attraverso l’autenticatore su un server di autenticazione centralizzato che autorizza l’autenticatore a fornire il servizio dopo un autenticazione con successo.

Figura 2: Schema illustrativo delle transizioni tra le varie entità definite dall'802.1X |

I vari meccanismi di autenticazione impiegano l’Extensible Authentication Protocol , EAP, per permettere l’ampia varietà di meccanismi di autenticazione consentiti. L’EAP è sviluppato attraverso un paradigma di comunicazione challenge-response. Ci sono quattro tipi di messaggi: EAP Request, EAP Response, EAP Success e EAP Failure. La prossima immagine illustra una tipica sessione di autenticazione usando EAP.

Figura 3: Schema di funzionamento dell'802.1X in cui si illustrano le interazioni tra supplicator, authenticator e server di authentication |

Naturalmente l’access point deve permettere che si generi traffico EAP prima che l’autenticazione abbia successo. L’EAP, inoltre, può indirizzare messaggi ad un server centralizzato (un server EAP come RADIUS) invece di far prendere ad ogni porta di rete (access point) le varie decisioni di autenticazione.

Figura 4: Tipica interazione (nel senso di scambio di messaggi EAP) tra le varie entità coinvolte in una sessione di autenticazione tramite 802.1X |

Allo stato attuale il protocollo 802.1X soffre di varie debolezze nei confronti dell’attacco man in the middle, e le varie commissioni di standardizzazione lavorano nel cercare di migliorare il protocollo al fine di evitare debolezze nei confronti di tale tipologia di attacco.

Ai giorni nostri le LAN con filo sembrerebbero essere giunte ad un livello di maturità tale da essere immuni a successive evoluzioni e miglioramenti, eppure aziende e commissioni per la standardizzazione lavorano in maniera continua e perseverante nella ricerca di metodologie efficienti e realmente funzionanti per la gestione dei QoS (Quality of Service). A tale fenomeno non è immune neanche il mondo del wi-fi. Anzi, poiché esso nasce come evoluzione di ambienti in cui la comunicazione è esclusivamente di tipo voce (anche se con l’UMTS si parla di audio/video) si è ancora più sensibili a tale problematica che diviene ancor più saliente in ambienti in cui le comunicazioni audio-video e dati devono coesistere.

Il task group denominato e si occupa proprio dell’implementazione delle metodologie dei QoS nelle reti che lavorano sotto lo standard 802.11. Le stazioni, che lavorano rispettando le specifiche dell’802.11e, sono chiamate enhanced stations, ed esse possono lavorare come controller centralizzato per tutte le altre stazioni all’interno della stessa QBSS (una BSS che supporta i meccanismi definiti nell’802.11e).

Il supporto ai QoS è realizzato con l’introduzione delle categorie di traffico (TC). Gli MSDU vengono consegnati attraverso istanze multiple di ridondanza all’interno di una stazione, ed ogni backoff istance viene parametrizzata con uno specifico parametro di TC. Ogni TC all’interno di una stazione contende per una Trasmission Opportunity (TXOP) e, indipendentemente dagli altri, quando riconosce che un canale è divenuto idle per un Arbitration Interframe Space (AIFS) lancia un backoff; l’AIFS (>=DIFS) può essere variato individualmente per ogni TC. Dopo aver atteso per l’AIFS, ogni backoff setta un contatore a un valore random nell’intervallo [1,CW+1]. La minima dimensione (CWmin[TC]) del CW è un parametro dipendente dal TC.

Come nelle specifiche DCF (sistema divenuto de-facto uno standard nell’implementazione dei QoS in reti wired), quando la rete è determinata occupata prima che il contatore raggiunga lo zero, il backoff attende prima che il media divenga libero e, successivamente continua a decrementare il contatore. La differenza sostanziale con le legacy DCF è che quando la rete è libera per un periodo pari all’AIFS il contatore di backoff è ridotto di uno iniziando dall’ultimo intervallo di slot del periodo AIFS mentre con le legacy DCF, il contatore di backoff è ridotto di uno ad iniziare dal primo intervallo di slot dopo il periodo DIFS. Dopo una qualunque trasmissione senza successo il valore di CW è modificato con l’aiuto di un fattore di persistenza PF[TC], per ridurre la probabilità di una nuova collisione. Nelle regole dell’802.11 il valore di CW è sempre raddoppiato (equivalente a PF=2) mentre l’802.11e usa PF per variare il CW differentemente per ogni TC:

newCW[TC] ≥ ( (oldCW[TC] + 1) * PF) - 1

Esiste comunque un limite alle possibilità di crescita del CW, esso infatti non può mai superare il parametro CWmax[TC]. Se i contatori di una singola stazione raggiungono lo zero nello stesso istante, uno scheduler all’interno della stazione evita le cosiddette collisioni virtuali. Tale scheduler garantisce che il TXOP sia il TC con più alta priorità, al di fuori del TC che virtualmente collide con la stazione. L’elemento cruciale del MAC 802.11e per evitare tale problema è la già citata Trasmission Opportunity (TXOP). Un TXOP è un intervallo di tempo entro il quale una stazione ha la possibilità di iniziare una trasmissione, definito attraverso un tempo di inizio ed una durata massima.

Questo task group dell’IEEE si occupa di sviluppare le metodologie necessarie alla comunicazione delle informazioni di management tra Access Point. Il protocollo che si sta sviluppando prende il nome di Inter-Access Point Protocol (IAPP) e il suo obiettivo è quello di fornire le capacità necessarie alla gestione efficiente dell’interoperabilità tra access point attraverso un sistema distribuito che supporti sia link wireless 802.11 che link wired 802.3 e 802.5.

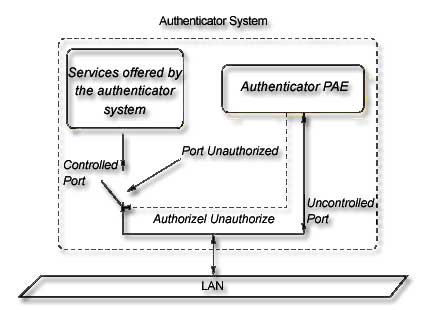

Il task group denominato 802.11i si occupa di verificare e migliorare i Medium Access Control (MAC) per gestire sicurezza e meccanismi di autenticazione. Lo standard IEEE 802.11i usa gli elementi definiti nello standard IEEE 802.1X per cercare di perseguire gli obbiettivi di sicurezza in cui fallisce l’802.11. Si è già visto come funziona lo standard 802.1X e lo schema seguente dovrebbe rinfrescare le idee per quanto necessario sulle entità in gioco e sulla modalità di interazione tra di esse.

Figura 5: Schema di autenticazione 802.11X e delle varie entità che vi partecipano |

Tra le varie innovazioni, quella che forse merita maggior menzione è l’802.11i Key management, che definisce delle regole finora inesistenti sulla gestione e sullo scambio delle chiavi. Viene introdotta, inoltre, una gerarchia delle chiavi, definendo:

- Chiavi paritarie, utilizzate nelle connessioni ad-hoc;

- Chiavi di gruppo, utilizzate nelle connessioni in cui vi è un AP.

Altre introduzioni che meritano menzione sono la negoziazione delle politiche di sicurezza e la modifica dell’algoritmo di autenticazione in maniera tale da non eseguire il piggybacking ed ottenendo un 4-way handshake (l’algoritmo richiede quindi 4 messaggi e non più 3).

Il task group 802.11g si prefigge di ottenere una velocità di trasmissione più alta introducendo delle estensioni al PHY (layer fisico) definito nello standard 802.11b. Le nuove estensioni saranno compatibili con il MAC definito nell’IEEE 802.11. Negli obiettivi di questo task group rientra il raggiungimento di data rate superiori ai 100 Mbit/s.

Le nuova estensioni saranno implementate sviluppando tutte le porzioni riguardanti il PHY non definite in maniera rigida o lasciate alla fantasia dei vendors nello standard IEEE 802.11b.

Il task group 802.11h si occupa di sviluppare un evoluzione del Medium Access Control (MAC) e del High Speed Physical Layer (PHY), portandone il funzionamento nella banda dei 5 GHz.

Tale banda permette la gestione delle trasmissioni a lunga distanza e scavalca le distinzioni tra canali indoor e outdoor nella legiferazione corrente poiché l’utilizzo di questa banda è concesso soltanto a determinati soggetti (detti assegnatari di licenza) vincitori di un’asta pubblica. Le licenze bandite in Europa per i 5 GHz richiederanno un’oculata gestione delle misure energetiche ed un’evolu-zione dei meccanismi di gestione dello spettro e dei trasmettitori in power management (al fine di rispettare le specifiche del CEPT).