3 ATTACCHI ATM

In questo capitolo tratteremo in generale della sicurezza degli ATM per poi mostrare tre tipi di attacchi: il primo è portato direttamente allo sportello ATM tramite appositi dispositivi per la cattura dei dati, chiamati SKIMMER, il secondo viene portato direttamente all'interno della rete finanziaria tramite un operatore corrotto all'interno della banca o comunque qualcuno che abbia accesso al database della banca; il terzo è un attacco portato nell'Agosto 2003 sfruttando dei "Bug" dei sistemi operativi installati sugli ATM.

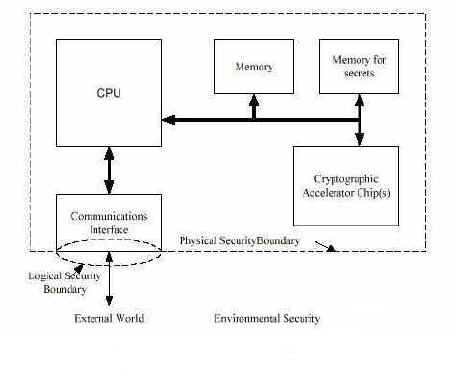

La sicurezza degli ATM viene schematizzata in tre punti:

· Sicurezza fisica: barriere fisiche per il sistema di calcolo per distogliere l’accesso fisico non autorizzato al sistema di calcolo stesso (sportelli bancomat all'interno di una speciale area a cui può accedere solo il cliente che dispone della carta)

· Sicurezza logica: meccanismi con i quali il sistema operativo e altro software prevengono l’accesso non autorizzato ai dati (verifica del PIN e algoritmi di cifratura)

· Sicurezza ambientale: protezione del sistema attraverso elementi esterni (agenti di sicurezza, macchine fotografiche, telecamere a circuito chiuso, ecc. ...)

Questa divisione della sicurezza può essere rappresentata dal diagramma di figura 3.1

Figura 3.1 - Confini di Sicurezza

Primo tipo

Figura 3.2 - Attacchi primo tipo

Vengono, ora, illustrate le modalità di effettuazione nonché le misure di prevenzione da adottare in merito a due tipologie di frodi attualmente in atto: la frode tramite skimmer e quella con il cosiddetto metodo della “lingua di coccodrillo”.

Nel primo caso la frode prevede l'applicazione di apparecchi per la cattura dei dati delle carte detti skimmer (dispositivo sovrapposto alla fessura nella quale viene introdotta la carta) secondo il seguente schema:

applicazione e rimozione più volte al giorno, anche dopo un breve lasso di tempo (es. mezz'ora) in un qualsiasi giorno della settimana, particolarmente in orari in cui l'agenzia è chiusa al pubblico;

i dati raccolti dallo skimmer vengono, in alcuni casi, radiotrasmessi ad un complice nelle vicinanze dell'ATM che con un PC portatile li registra per il successivo uso; in altri casi i dispositivi vengono rimossi fisicamente;

sono catturate tutte le informazioni presenti sulla carta anche in caso di carte multifunzione (II e III traccia) per consentire frodi sia in Italia (circuito Bancomat/PagoBancomat) che all'estero (circuiti CIRRUS/Maestro);

i dati vengono catturati con finte tastiere sovrapposte alle originali o con microcamere posizionate in modo da inquadrare la tastiera.

I dati così raccolti vengono utilizzati, per le frodi sui

circuiti internazionali, anche a distanza di mesi, rendendo in tal modo molto

difficile contrastare il fenomeno. Con gli sviluppi delle tecniche su esposte diventa ancor più importante

l'opera di controllo degli ATM in dotazione alle

agenzie. Le autorità competenti pertanto raccomandano , oltre all'ispezione delle

apparecchiature in occasione dell'ingresso quotidiano in agenzia, un periodico

controllo durante le eventuali uscite infra-giornaliere (per la pausa caffè,

incontri con la clientela, pagamenti alle Poste o altro...).

L'attenzione

dovrà essere portata alla rilevazione dei dispositivi di cui sopra (finti

frontali, pellicole sulle tastiere, lettori aggiuntivi di carte, telecamere,

plafoniere modificate) considerando:

che gli skimmer (leggeri e non) assumono la forma di una cornice, in plastica o in metallo, intorno alla fessura originaria per l'introduzione della carta ;

che in questo caso (ma anche in caso dell'apposizione di un finto frontale) la porzione di carta che normalmente sporge dal lettore, dopo l'operazione di prelevamento, risulta ridotta rispetto al normale;

che le micro telecamere (per la cattura del PIN) vengono in genere poste nelle plafoniere e comunque in posizioni atte ad inquadrare la tastiera racchiusa in contenitori di plastica.

Si dovranno cercare tracce di materiali sul fronte degli ATM quali colla, silicone, nastro adesivo, cartelli/biglietti/adesivi con comunicazioni alla clientela non ufficiali.

Secondo tipo

Figura 3.5 attacchi del secondo tipo

Si discutono ora altri due attacchi che mettono in evidenza le debolezze di un ATM; vengono tutti portati dall'interno della rete finanziaria:

L'Insider Attack è il primo e più ovvio attacco che scaturisce dalle debolezze di una API finanziaria standard. Presuppone l'esistenza di un membro (insider - da qui il nome) che può essere sia un impiegato di un istituto finanziario, sia un individuo che abbia ottenuto accesso alla rete finanziaria, anche se attraverso qualche tecnica di hacking tradizionale. L'attaccante comincia la frode monitorando il flusso delle transazioni per un certo periodo, e memorizzando i PIN block cifrati e i numeri di conto ad essi associati che passano attraverso il sistema. Utilizzando una routine per decifrare i PIN criptati, come ad esempio il Decimalization Attack di cui parleremo nel Capitolo 4, sono estratti i numeri di PIN in chiaro attraverso una sequenza di richieste al modulo hardware di sicurezza. Dopo aver ottenuto una lista di numeri di conto (ed anche informazioni aggiuntive) insieme con i corrispondenti PIN, l'attaccante può portare l'assalto vero e proprio all'istituto di credito. Per sfruttare questa lista, l'attaccante acquista una serie di "white cards" (carte bianche) ed un lettore/scrittore di carte (facilmente reperibili su Internet per una cifra che si aggira attorno ai 600 €). Su ognuna di queste schede egli scrive le informazioni sul conto rubate, creando un duplicato in tutto e per tutto uguale alla carta ancora in possesso del malaugurato correntista. Queste carte sono poi distribuite ad una rete di complici, che effettuano periodiche "visite" agli ATM dell'area. Ogni carta potrà essere usata una sola volta al giorno prelevando il limite giornaliero, in un ATM casuale . Per potersi rendere conto di quanto possa fruttare un attacco del genere vediamo un esempio numerico: sia n il numero dei conti compromessi, p il periodo medio entro cui le transazioni truffaldine vengono scoperte, ed l il limite giornaliero per il prelievo. Il valore totale F della frode sarà: F = n x p x l:

n = 5000; p = 2; l = 1000 €

L'ammontare totale della frode sarà quindi di 10,000,000 €.

Sottrarre un grande numero di conti è molto semplice grazie all'efficienza degli attacchi. Un trojan o una porzione di codice malizioso potrebbero rubare molti milioni di conti in pochi giorni. Quindi l'organizzatore della frode potrebbe rubare un quantitativo di denaro altissimo.

The Competitor Attack

Un utente può usare la sua scheda su reti diverse dalla rete della banca di emissione del conto. Come risultato, un possessore del conto può essere attaccato su qualsiasi rete attraverso cui il suo PIN viaggi. Questo include le reti dei concorrenti.

Così un concorrente potrebbe scegliere di portare un attacco di tipo "Insider attack" contro i clienti di una particolare istituzione. Inoltre, come amministratori della loro rete, è possibile per loro usare i benefici supplementari e i poteri che sono associati ai privilegi dell'amministratore per effettuare questo. Combinato con tempo e accesso illimitato, il successo dell'attacco è garantito.

Comunque, la ricompensa non sono i soldi rubati ma piuttosto gli effetti successivi. La pubblicità negativa e il danno per le relazioni con i clienti, che sorgerebbero dopo tale attacco, potrebbero distruggere la credibilità di una banca. Da questo risultato trarrebbe profitto il concorrente. Questo ha il vantaggio che non c'è alcuna connessione tra complici e assalitore (in questo caso l'istituzione del concorrente). Non c'è nessuna alcuno spostamento di denaro incriminante che conduce all'assalitore e nessun bisogno di eliminare le prove.

Terzo tipo

Vediamo ora come due gruppi bancari americani, sui cui ATM girava Microsoft Windows XP, siano stati infettati usando dei bug del Sistema Operativo stesso.

I bancomat di due banche americane sono stati

infettati, nell'agosto del 2003, da un worm che si propaga

attraverso una vulnerabilità nella sicurezza di Windows. La notizia, riportata

qualche tempo fa da

SecurityFocus.com,

è stata ora ufficialmente confermata da

Diebold,

il produttore che ha costruito gli ATM colpiti dal

virus.

Secondo l'azienda, la scorsa estate un numero non precisato di bancomat su cui

girava Windows XP Embedded sono stati spenti perché infettati da Welchia (anche

noto come Nachi), un worm "buono" scritto per debellare un suo simile, Blaster, che ha

però finito per intasare le reti di molte aziende, fra cui il sistema di

check-in di Air Canada. Entrambi i virus si diffondono sfruttando una falla di

Windows XP, 2000, NT e Server 2003.

"È un segno premonitore di ciò che accadrà in futuro - ha commentato Bruce

Schneier, ricercatore presso la

Counterpane Internet

Security - Macchine con scopi

specifici, come gli ATM, non sono mai stati

colpiti da virus. Ora che usano un sistema operativo general purpose come

Windows XP Embedded, Diebold

dovrà aspettarsi molti problemi del genere in futuro".

Un dirigente di Diebold, Steve Grzymkowski, ha spiegato che la sua azienda ha

migrato i propri ATM su esplicita richiesta delle banche da

OS/2 di

IBM, sistema ancora discretamente diffuso in ambito bancario, a Windows.

"Ci hanno detto che preferivano Windows - ha detto Grzymkowski - perché ha

migliori capacità grafiche e un look familiare".

Diebold ha fatto sapere che, per evitare incidenti come quello dell' estate

2003, nel prossimo futuro includerà nei suoi distributori automatici un

firewall in grado di bloccare

eventuali tentativi di attacco. Proprio nel novembre dello stesso anno,

l'azienda ha stipulato un accordo con

Sygate Technologies per

"fornire una protezione superiore contro le minacce di sicurezza del software

che hanno come bersaglio gli ATM". "La sicurezza

- si legge in un recente comunicato di Diebold - sta crescendo d'importanza con

la migrazione degli ATM verso Windows e le reti TCP/IP".