5. Hacking Windows NT

NT detiene una grande "fetta" di controllo delle reti (network) e dei computer del mondo sia nell'ambito del pubblico che del privato.

Perchè?

- Microsoft persegue una linea commerciale molto aggressiva.

- NT è abbastanza intuitivo da usare in quanto ha un’ interfaccia grafica (GUI).

Le altre caratteristiche, non commerciali, che hanno permesso una grande diffusione di NT sono:

- NT non permette l'esecuzione di codice in remoto nella memoria locale del server. Quindi ogni programma lanciato dal client,viene eseguito nella memoria locale del client.

- Grazie ai continui Service Pack (gli ultimi sono sp6a e sp6b), NT è diventato abbastanza sicuro come UNIX.

- Windows NT funziona come NFS (Network File System) ad eccezione di Windows NT Terminal Server che prevede una multi-user GUI ( Graphic User Interface ) shell utilizzabile in remoto. Tale caratteristica è inclusa in NT 5.0 ovvero Windows 2000 Server.

- La possibilità di connettersi alle consolle del server è ristretta solo agli account degli amministratori, cioè non permette la connessione locale agli utenti che non siano Amministratori o appartenenti al gruppo Administrator.

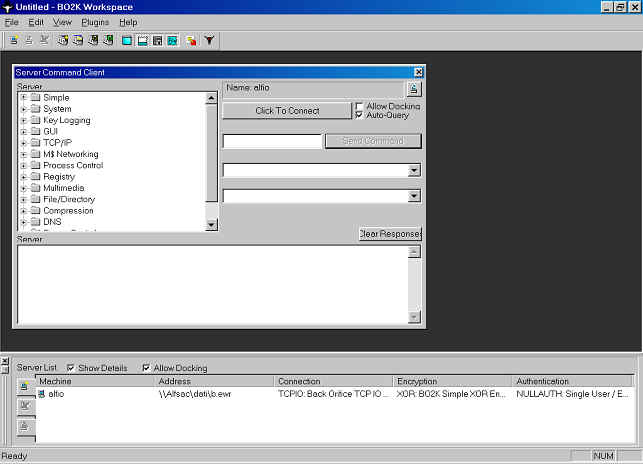

E' proprio a causa di quest'ultimo punto, che la conoscenza della password è così appetitosa per gli hacker! Per la comunità degli hacker fu di grande aiuto, nell'attacco alla sicurezza di NT, il documento di "Hoobit" dell'Avian Research su CIFS (Common Internet File System) e SMB (Server Message Block) che sono alla base dell'architettura di rete di NT (http://www.insecure.org/stf/cifs.txt). Ed è proprio qui che risiede il tallone di Achille di NT, dato che si ha la necessità di mantenere la compatibilità verso il basso, cioè con i protocolli NETBIOS e CIFS, e perciò si usa il vecchio algoritmo Lan Manager per criptare le password utenti. E' proprio su questo "buco" che gli hackers sfoderano i propri artigli.

5.1 Password Guessing

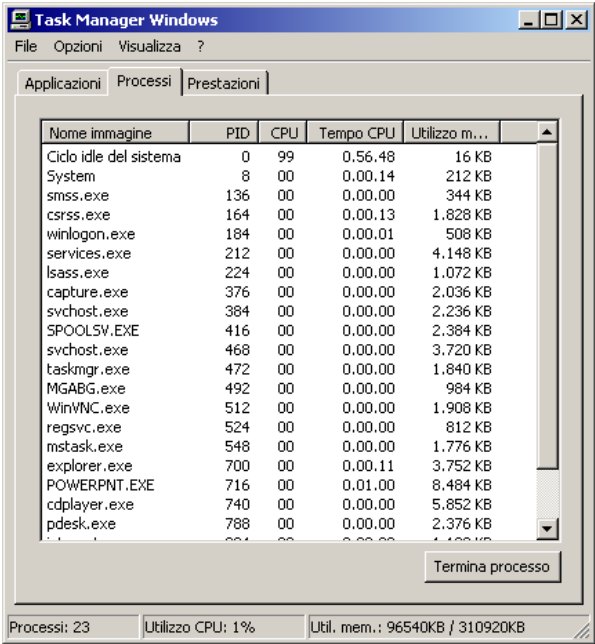

L'obiettivo degli hacher è quello di impossessarsi dei privilegi dell' Amministratore del sistema e quindi, per far ciò, si ha la necessita di conoscere la password dell’account Administrator, in quanto è solo quest'ultimo che può loggarsi, in locale, alla console del server,che può installare/disinstallare pacchetti software e driver, che può amministrare la rete e gli account, ma soprattutto le loro password ed i servizi del sistema.

Ci sono 3 modi per tentare di trovare ( guessing ) le password degli account di NT:

- manuale

- automatico

- ascoltando la rete (sniffer) quando avviene il logon del client ( auditing di rete ).

5.1.1 Manual Password Guessing

Con ciò si intende la ricerca della password di un determinato account in modo manuale, cioè tentando di indovinare una possibile password.

Di solito le prime password che vengono provate sono:

- Username.

- Nome.

- Cognome.

- Il nome della società per cui lavora l’utente.

- La data di nascita.

- Il numero di telefono.

- etc..

| Quindi è errato scegliere una password sopraelencata o una troppo facile, perché equivale ad una password inesistente! |

Nella fase di installazione di alcuni programmi che girano sotto NT, vengono creati degli account di sistema (system account), con privilegi elevati. Di solito questi account sono conosciuti e forse anche le password di default (che di solito sono nulle).

Ad esempio: IUSR<nome server> viene creato da Internet Information System (IIS) che è il software necessario per amministrare un server Web su NT.

Se NT è in rete locale, un attaccante può tentare di accedere alle risorse condivise oppure prova ad indovinare le password degli account locali presenti sui server o workstation NT che invece degli account globali presenti sui PDC (Primary Domain Controller: server primario che controlla la sicurezza del dominio) che sono più protetti.

5.1.2 Automatic Password Guessing

Come sempre, il grande buco in una rete è la password nulla. Ma comunque si tenta anche l'indovinare le password ed il compito ci viene facilitato da dei programmi che automaticamente ne effettuano la ricerca. Ad esempio;

- Legion v. 2.1

- NAT (NetBIOS Auditing Tool)

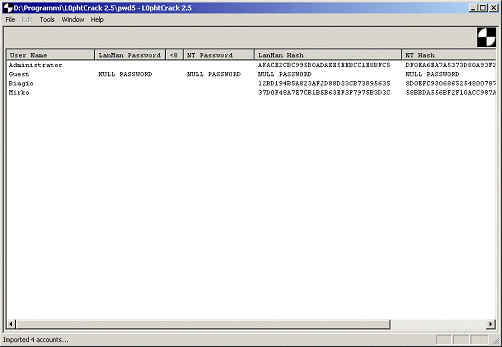

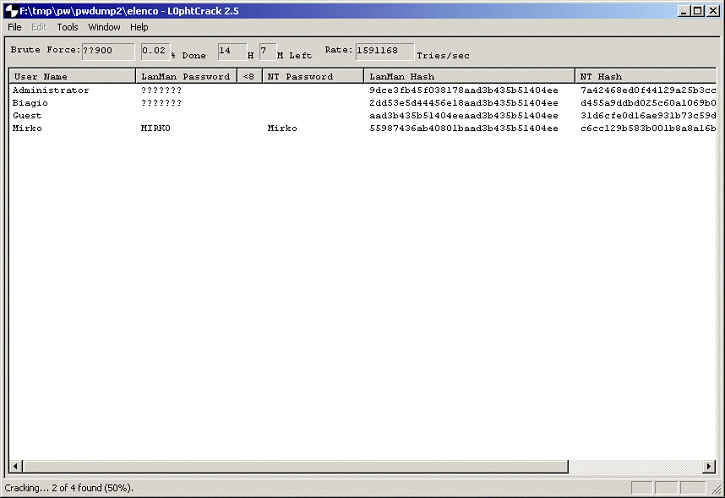

Se un attaccante è capace di captare lo scambio del login effettuato al momento del logon, può tentar di effettuare la ricerca della coppia utente/password.Ciò può esser fatto facilmente mediante il software L0phtcrack creato dal gruppo L0pht Heavy Ind. (http://www.l0pht.com).

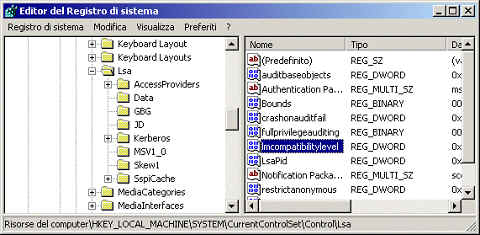

Questo software di solito lavora off-line, in modo che il database delle password di NT non bloccato. Permette anche la cattura dei pacchetti SMB creati al momento del login fra i sistemi NT e Windows Client (Windows 9x). Utilizzando tale tool la rete può essere sniffata per un periodo elevato di tempo e quindi in pochi giorni la password può esser trovata. La rete può esser anche protetta da tutto ciò, ma l’ostacolo può esser aggirato nel modo seguente:

"Spedisci una e-mail al tuo obiettivo, ed includi un link tipo:

//yourcomputer/sharename/message.html

Quando la persona cliccherà su tale link invierà a te, il valore hash

della propria password per l'autenticazione e quindi verrà

catturato".

In questa sezione verrà illustrato, brevemente, come funziona l'hand-shake dei valori challenge fra il client ed il server, necessari alla convalida del login. Per un ulteriore approfondimento pùo esser consultata la tesina su Windows NT (http://www.dia.unisa.it/ads.dir/corso-security/www/CORSO-9900/windowsNT/index.htm).

Se la lunghezza della password è minore di 7 caratteri la seconda metà è della password sarà:

0xAAD3B435B51404EE

Ora supponiamo che il valore hash LM (LanManager) della password utente sia

0xC23413A8A1E7665FAAD3B51404EE1122

![]()

- 0xC23413A8A1E7665FAAD3B51404EE1122

- 0xC23413A8A1E7665FAAD3B51404EE11220000000000 ( 5 byte nulli)

Vengono aggiunti i 5 byte nulli dato che l'intera stringa deve esser lunga 21 byte, in modo che può esser suddivisa in 3 parti uguali, ciascuna di 7 byte, ed ogni parte è utilizzata come chiave DES per criptare il valore del challenge inviato ad A dal server B nel passo seguente:

Viene effettuata la concatenazione dei 3 risultati e tale stringa viene inviata al server B che effettua le medesime operazioni sul challenge iniziale e confronta il suo risultato con quello di A.

![]() 5.1.5

Contromisure Auditing di Rete

5.1.5

Contromisure Auditing di Rete

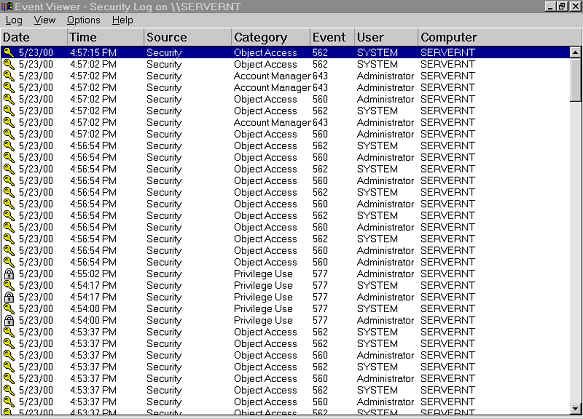

Per evitare la cattura dei pacchetti SMB possiamo adottare alcune contromisure.

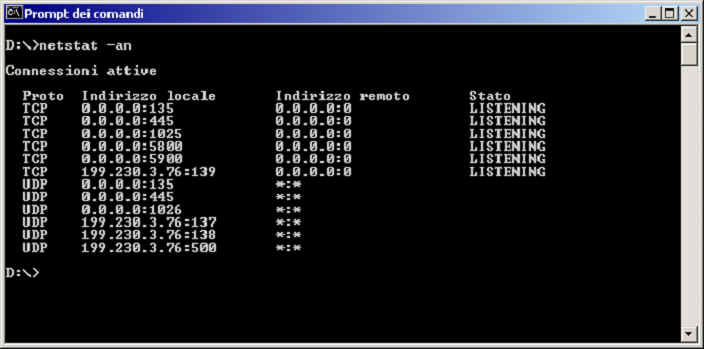

- Se il server NT è un host Internet non dovrebbe rispondere a richieste di risorse condivise. Quindi bloccare, con un firewall, gli accessi alle porte 135 e 139 (TCP). Tali porte sono relative ai servizi

- 135 : ntrpc.

- 139 : netbios.

- Disabilitare il binding WINS (Windows Internet Name Service) client per le schede di rete connesse ad una rete pubblica.

- Per gli host che da un lato si affacciano su Internet e dall’altro su una Intranet, il servizio Netbios può esser disabilitato dal lato Internet e può esser lasciato attivo per la rete locale (LAN).

- Utilizzare delle politiche di account più severe.