Per gestire il firewall ci sono due metodi:

Tramite linee di comando

Check point policy editor

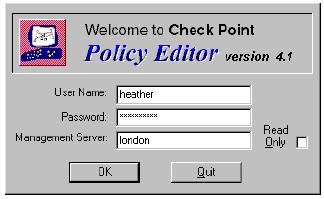

Una volta richiamato il programma (doppio clic sull’icona), per accedere al programma vero e proprio bisogna immettere login, password ed il management server a cui si desidera collegarsi.

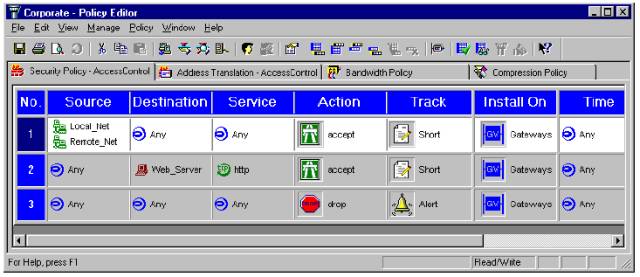

Dopo pochi secondi si apre la finestra policy editor, il titolo della finestra mostra attualmente il nome della politica di sicurezza attualmente in uso.

La finestra di policy editor è composta di quattro sottopagine

Security Policy che ci permette di stabilire la politica di sicurezza

Address Tanslation che serve per il reindirizzamento degli indirizzi IP

Bandwidth Policy

Compression Policy che riguarda le politiche per la compressione dei dati (non ancora implementato nella versione attuale del programma)

Nel caso in cui non sia possibile connettessi al management system, avremo un messaggio d’errore, tale problema si può verificare quando:

Il server a cui si sta tentando di connettersi è inaccessibile (in tal caso occorre riprovare dopo qualche minuto)

Il server non esiste (questo problema si verifica quando s’inserisce il nome del server in modo ortograficamente errato ed è quindi necessario ridigitare il nome)

La password non è corretta (analogamente al problema precedente è necessario reinserire la password)

La macchina su cui si sta lavorando non è nessuno dei GUI del server in uso (bisogna aggiungersi come client del server in uso)

La macchina su cui si sta lavorando non è un server autorizzato (è necessario aggiungere il server)

La versione del GUI con il quale si sta cercando d’accedere non è compatibile (bisogna effettuare un aggiornamento)

Una regola restrittiva del server non permette al client GUI di connettersi (è necessario cambiare le regole di accesso o riconettersi come utente privilegiato)

Nella tabella indicata si vede come visualizzare le finestre più importanti del Policy Editor

| Nella finestra | Descrizione | Nella toolbar | |

| Network objects Manager | Gestione degli oggetti della rete quali : workstations, gateways, routers, networks, switches, Logical Servers, gateway clusters, and domains. |  |

|

| Users managers |

|

|

|

| Services manager | Scelta dei servizi |  |

|

| Services manager | Scelta delle risorse |  |

|

| Servers manager | Scelta del servers |  |

|

| Properties setup | Cambio della configurazione |  |

|

| System status | Stato del sistema | - | |

| Log viewer | Visione dello stato del sistema | - |

Qui di seguito sono riportati tutti i comandi utili del Policy Editor, che ci permettono di creare, modificare o cancellare una politica di sicurezza.

Menu File

| New | Crea una nuova politica di sicurezza |

- |

| Open | Apre una preesistente politica di sicurezza |

- |

| Installed policies | Visualizza la politica correntemente installata |

- |

| Refresh | Riverifica e visualizza la politica correntemente installata |

|

| Save | Salva la politica correntemente in uso |

|

| Save as | Salva la politica correntemente in uso con un nome specificato dall’utente |

|

| Delete | Cancella il progetto riguardante la politica attualmente in uso |

|

| Stampa la politica di sicurezza in uso |

|

|

| Print preview | Anteprima di stampa della politica di sicurezza in uso |

|

| Print setup | Configurazione delle proprietà di stampa |

- |

| Exit | Uscita |

- |

Menu Edit

| Add rule | Aggiunge una regola alle regole di base | - |

| Delete rule | Elimina le regole attualmente selezionata |  |

| Cut | Elimina le regole selezionate ed le copia negli appunti |  |

| Copy | Copia la regola attualmente selezionata |  |

| Paste | Inserisce le regole precedentemente copiate o tagliate |  |

| Hide rule | Nasconde le regole selezionate | - |

| Disable rule | Disattiva le regole selezionate | - |

Menu View

| Tool bar | visualizzare/nascondere la toolbar |

| Status bar | visualizzare/nascondere la barra di stato |

| Mask (hiding rules) | visualizzare/nascondere le regole |

| Queries | permettere di visualizzare le regole di base che soddisfano determinati requisiti |

| Impilied rules | Visualizza le regole in uso |

Menu Manage

| Network objects | Gestione degli oggetti della rete |  |

| Service | Gestione dei servizi |  |

| Resources | Gestione delle risorse |  |

| Servers | Gestione del Server |  |

| Users | Gestione utenti |  |

| Users on account unit | Gestione utenti esterni |  |

| Time | Gestione dell’ora | - |

| Keys | Gestione chiavi | - |

Menu Policy

| Verify | Verifica la politica di sicurezza |  |

| View | Visualizza gli inspection script |  |

| Install | Installa la politica di sicurezza |  |

| Unistall | Disinstalla la politica di sicurezza |  |

| Access lists | Apre la finestra contenente la lista di accesso al router |  |

| Properties | Apre la finestra delle proprietà di setup |  |

| Install database | Installa il database con i FireWalled network objects selezionati | - |

Menu Windows

|

Log viewer |

Apre la finestra di visualizzazione dei file LOG |

|

System Status |

Apre la finestra di visualizzazione dello stato del sistema |

|

Real Time Monitor |

Apre la finestra di controllo a tempo reale |

Menu Help

| Help Topics | Apre la finestra di aiuto in linea |

| About Policy Editor | Apre la finestra di informazioni sul programma |

![]()

|

Salva

FILE > SAVE |

|

Apre

la finestra di gest. risorse

MANAGE > RESOURCE |

|

Proprietà

della Politica

POLICY > PROPRIETIES |

|

Stampa

FILE > PRINT |

|

Apre

la finestra di gest. del Server

MANAGE > SERVER |

|

Apre

la finestra con la lista di accesso

POLICY > ACCESS LIST |

|

Anteprima

di stampa

FILE > PRINT PREVIEW |

|

Apre

la finestra di gest. Utenti

MANAGE > USERS |

|

Verifica

la politica

POLICY > VERIFY |

|

Aggiorna

schermata

REFRESH |

|

Apre

la finestra di gest. Utenti

in remoto

MANAGE > USERS on ACCOUNT UNIT |

|

Visualizza

la politica

POLICY > VIEW |

|

Cancella

e ins. negli appunti

EDIT > CUT |

|

Aggiunge

regola in fondo

EDIT > ADD RULE > BOTTON |

|

Installa

politica

POLICY > INSTALL |

|

Copia

e ins. negli appunti

EDIT > COPY |

|

Aggiunge

regola in cima

EDIT > ADD RULE > TOP |

|

Disitalla

politica

POLICY > UNISTALL |

|

Incolla

il contenuto degli appunti

EDIT > PASTE |

|

Aggiunge

regola prima della selezione.

EDIT > ADD RULE > BEFORE |

|

Aiuto

HELP |

|

Apre

la finestra di Network Object

MANAGE > NETWORK OBJECTS |

|

Aggiunge

regola dopo la selez.

EDIT > ADD RULE > AFTER |

||

|

Apre

la finestra Gest. Servizi

MANAGE > SERVICE |

|

Elimina

regola selezionata

EDIT > DELETE RULE |

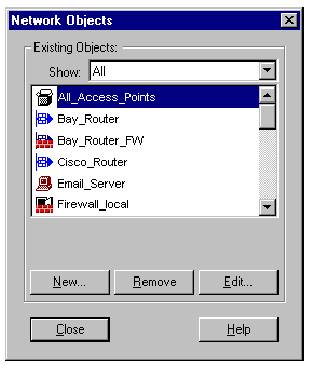

In questa “categoria” sono inclusi : workstations, gateways, routers, networks, switches, Logical Servers, gateway clusters, and domains.

E’ possibile organizzare questi oggetti in gruppi, ai quali, applicare delle regole e definire delle proprietà.

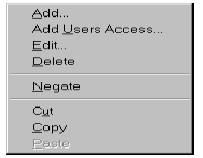

Per aggiungere un oggetto alle regole di base si deve ciccare con il tasto destro (del mouse) sulle regole nella finestra Policy editor ed premere su add nel menu

in tal modo comparirà la finestra Network Objects

da tale finestra è possibile selezionare un oggetto.

Oltre all’aggiunta di oggetti preesistenti è possibile creare dei nuovi oggetti, modificare o eliminare oggetti preesistenti

Per

creare un novo oggetto bisogna richiamare la finestra Network Objects (dal menu

Manage o selezionando l’apposito pulsante dalla barra degli strumenti ![]() )

)

Una volta che è comparsa la finestra ciccare su NEW , in tal modo comparirà la finestra di selezione degli oggetti che è possibile creare.

Per Cancellare un oggetto una volta selezionato è sufficiente premere sul tasto REMOVE

Per Modificare un oggetto una volta selezionato bisogna premere sul tasto edit

Dalla finestra Security Policy l’amministratore di sistema può impostare le regole di accesso alla rete. Il Firewall 1 si basa sul principio che tutto quello che è ammesso deve essere specificato, quindi fin quando non vengono inserite delle regole tutti i pacchetti passanti per il firewall verranno bloccati. Le regole impostate dall’amministratore sono contenute in una tabella che è composta dai seguenti campi

| No. | Numero identificativo della regola, solitamente rispecchia l’ordine di inserimento |

| Source | Specifica la sorgente del pacchetto che può essere un qualsiasi elemento in contatto della rete (Es. reti, sottoreti, gateway, router e gruppi logici di server) |

| Destination | Specifica la destinazione del pacchetto che può essere un qualsiasi elemento in contatto della rete |

| Services | Protocolli: TCP, HTTP, HTTPS, SMTP, UDP, RPC e ICMP |

| Action | Indica le azioni da intraprendere con i pacchetti soggetti ad una determinata regola di accesso |

| Track | Indica se e in quale modo notificare all’amministratore il passaggio di un pacchetto soggetto ad una determinata regola di accesso |

| Install On | Specifica su quale oggetto della rete bisogna installare la politica di accesso |

| Time | Indica l’intervallo di tempo di validità della regola |

| Comment | Descrizione della regola ad opera dell’amministratore |

L’amministratore nel impostare

le varie regole di accesso e quindi nel definire

la politica di sicurezza del sistema, fa uso di vari oggetti. Tali

oggetti si possono dividere in categoria di appartenenza

e gestire separatamente.

| Oggetti di rete | Fanno parte di questa categoria qualsiasi elemento in contatto con la rete. Tale gestione ci permette di definire reti, sottoreti, host, gateway, router e gruppi logici di server che possono essere utilizzati nelle regole come source, destination o install on |

| Utenti | Fanno parte di questa categoria gli utenti che hanno accesso alle risorse della rete. Se sono soggetti alle stesse regole possono essere visti come gruppi e quindi gestiti come un unico oggetto. Tale scelta è ad opera dell’amministratore che inserirà in una apposto form i dati relativi all’utente, l’eventuale appartenenza a gruppi e le regole cui è soggetto. Un oggetto utente può essere usato nella tabella delle regole nel campo source |

| Servizi | Sono i servizi

richiesti da ogni pacchetto di dati che il Firewall 1 utilizza per

controllare gli accessi ad host e reti in alternativa degli indirizzi source

e destination. Esistono svariati servizi tra i quali poter

scegliere applicazioni e

protocolli. Inoltre è possibile definirne di nuovi con l’opzione Other,

raggrupparne alcuni tramite l’opzione Group e specificare un

intervallo di porte che permette accettare comunicazioni a secondo del

protocollo usato (TCP, UDP, FTP) tramite l'opzione Port Range. |

| Risorse | Sono risorse di controllo quali scansione antivirus dei file scaricati in FTP, limitazione all’accesso di indirizzi internet, controllo di applet java o active-X |

| Tempo | Il tempo viene astratto in oggetti tramite i quali è possibile specificare l’intervallo di applicazione delle regole. Ogni oggetto comprende un intervallo di tempo specificabile per ore, giorni della settimana o date. |

| Server | Fanno parte di questa categoria ogni server

attivo su un host specifico. E’ possibile specificare diversi tipi di

server:

|

| Chiavi | Per poter aver collegamenti sicuri firewall 1 permette la cifratura dei dati |

Nel definire una regola bisogna specificare :

In base a questi tutte le comunicazioni che cercano

di attraversare il firewall sono confrontate.Vengono stabilite solo le

connessioni che hanno corrispondenza in tali campi.

Le regole di una politica di sicurezza oltre che

sceglie i pacchetti definiscono anche l’azione da intraprendere su taluni

pacchetti. Tali azioni sono specificate nel campo Action, è possono

essere:

| Accept |

Consente la connessione |

| Drop |

Rifiuta la connessione |

| Reject |

Rifiuta la connessione notificandolo all’utente |

| User Auth | Richiede l’autentificazione dell’utente |

| Client Auth | Richiede l’autentificazione client remoti |

| Session Auth | Consente la connessione diretta alla risorsa rendendo il firewall trasparente all'utente |

| Encrypt |

Codifica i dati transitanti all’interno della rete |

| Cliente Encrypt | Codifica i dati scambiati con client remoti non protetti da firewall |

Per ultimo bisogna specificare la traccia che ogni

tentativo di connessione deve lasciare. Le possibili tracce sono :

| Short |

Vengono riportati solo alcuni dati dei pacchetti |

| Long |

Sono riportati tutti i dati dei pacchetti |

| Account |

Oltre ai dati dei pacchetti sono riporta anche la durata della connessione e la grandezza in byte dei dati trasferiti |

| Alert | Segnala all’amministratore di sistema che questa regola e attuata |

| Mail |

Avverte l’amministratore di sistema dell’attuazione della regola tramite posta elettronica |

|

Snmp Trap |

Permette a strumenti esterni alla rete l'analisi della comunicazione |

| User Defined | Definito dall’utente |